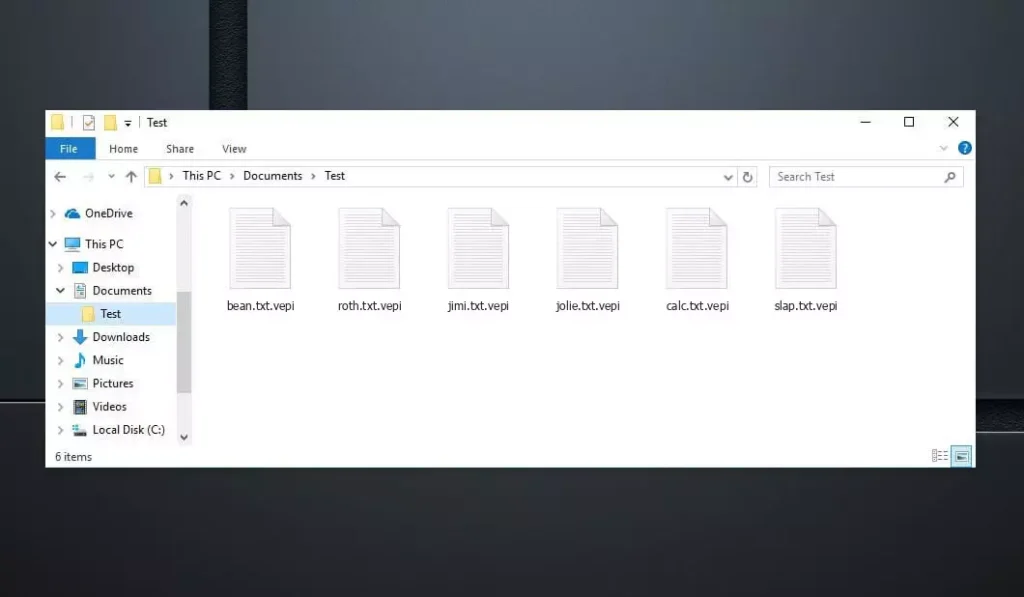

Vepi é uma variante de ransomware da família Djvu que descobrimos durante uma análise de amostras enviadas para VirusTotal. Ransomware é um tipo de malware que criptografa arquivos e exige pagamento pela descriptografia. Além de criptografar arquivos, Vepi anexa sua extensão (“.vepi”) aos nomes de arquivos e fornece uma nota de resgate (“_README.txt“).

Um exemplo de como os arquivos criptografados pelo Vepi são renomeados: “1.jpg” é alterado para “1.jpg.vepi“, “2.png” para “2.png.vepi“, e assim por diante. Já que Vepi faz parte da família Djvu, pode ser distribuído junto com ladrões de informações como Vidar e RedLine.

Captura de tela de arquivos criptografados pelo ransomware Vepi:

Arquivos Vepi

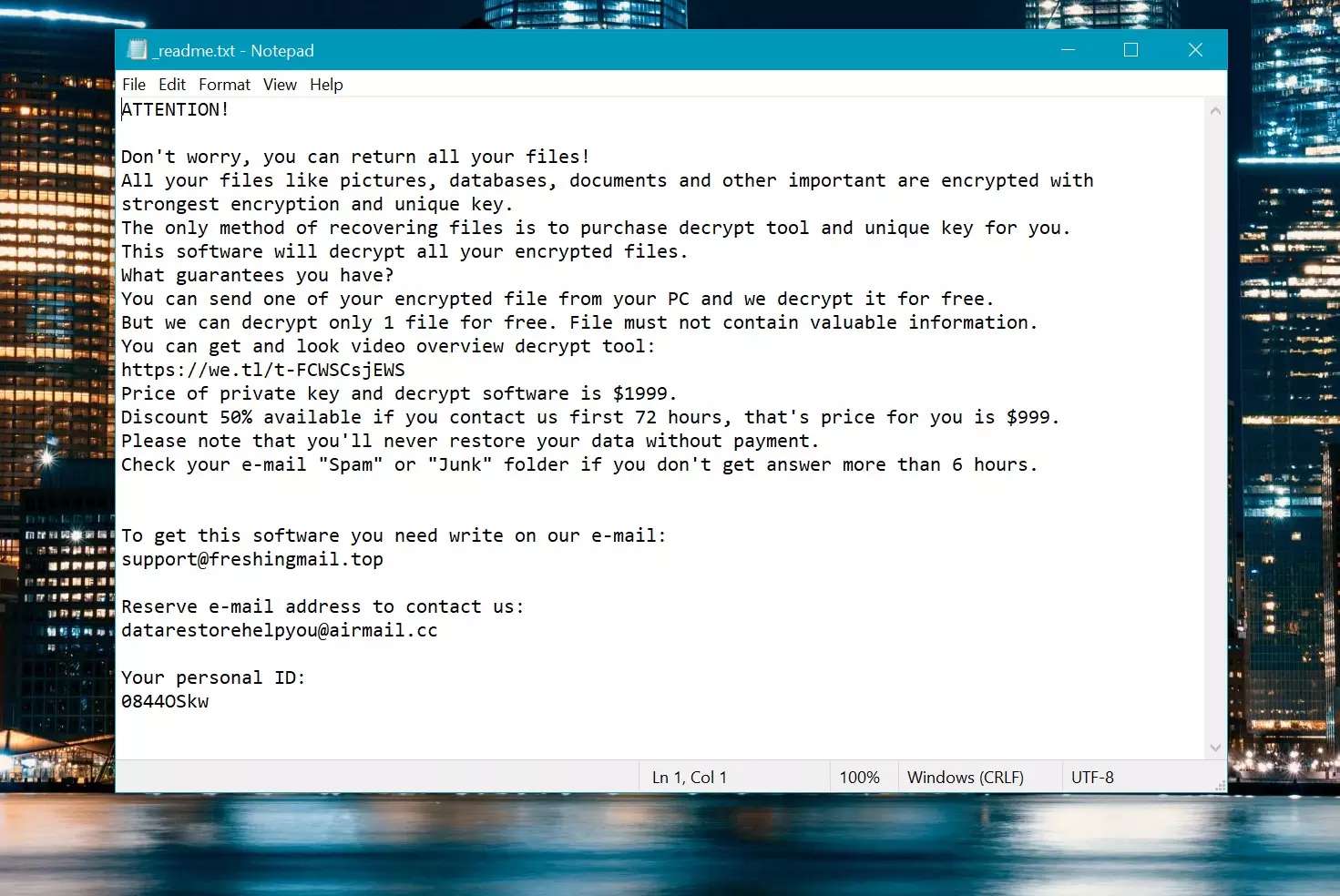

Visão geral da nota de resgate Vepi

A nota de resgate da Vepi informa às vítimas que seus arquivos estão criptografados e que comprar uma ferramenta de descriptografia e uma chave exclusiva é a única maneira de recuperá-los. Também diz que os invasores se oferecem para descriptografar um arquivo (não contendo informações valiosas) de graça. A nota fornece dois e-mails de contato: support@freshingmail.top e datarestorehelpyou@airmail.cc.

Ele fornece o preço da descriptografia $999 e diz que pode ser reduzido a $499 se as vítimas entrarem em contato com os atores da ameaça dentro 72 horas. Por último, garante às vítimas que os dados não podem ser restaurados sem pagamento.

Bilhete de resgate: _readme.txt

| Nome | Vírus Vepi |

| Família 1 | PARAR/Djvu Ransomware |

| Extensão | .vepi |

| Nota sobre ransomware | _readme.txt |

| Resgate | De $499 para $999 (em Bitcoins) |

| Contato | suporte@freshingmail.top, datarestorehelpyou@airmail.cc |

| Sintomas |

|

| Recuperação | Inicie a recuperação com um abrangente verificação antivírus. Embora nem todos os arquivos possam ser recuperáveis, nosso guia descreve vários métodos possíveis para recuperar o acesso a arquivos criptografados. |

O ransomware Djvu inicia suas atividades utilizando shellcodes de vários estágios, levando à criptografia de arquivos. Adicionalmente, o malware integra loops para estender sua duração de execução, tornando mais difícil para os sistemas de segurança identificar o malware.

Também, Djvu ransomware emprega resolução dinâmica de API para acessar ferramentas vitais secretamente. Mais tarde, utiliza processo de esvaziamento, criando uma réplica de si mesmo mascarada como outro processo para ocultar sua verdadeira intenção.

Como o Vepi ransomware infectou meu PC?

Os cibercriminosos distribuem ransomware de várias maneiras. O ransomware Djvu é comumente entregue por meio de software pirata (ou ferramentas de cracking e geradores de chaves) e páginas obscuras que se apresentam como plataformas para baixar vídeos do YouTube. E-mails contendo anexos e links maliciosos também são usados como canais de distribuição de malware.

Adicionalmente, infecções de computador podem ocorrer através de vulnerabilidades de software, anúncios maliciosos, sites comprometidos, downloads drive-by, unidades USB comprometidas, Redes P2P, páginas não oficiais, e canais semelhantes. Geral, a maioria dos cibercriminosos visa atrair os usuários para que executem ações que resultem em infecções de computador.

Como remover?

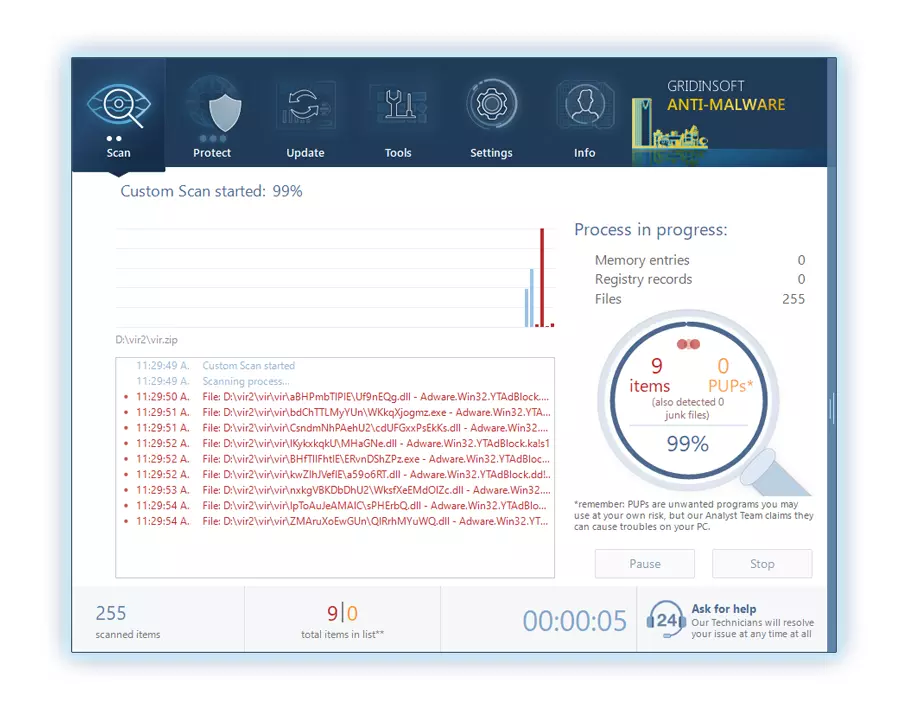

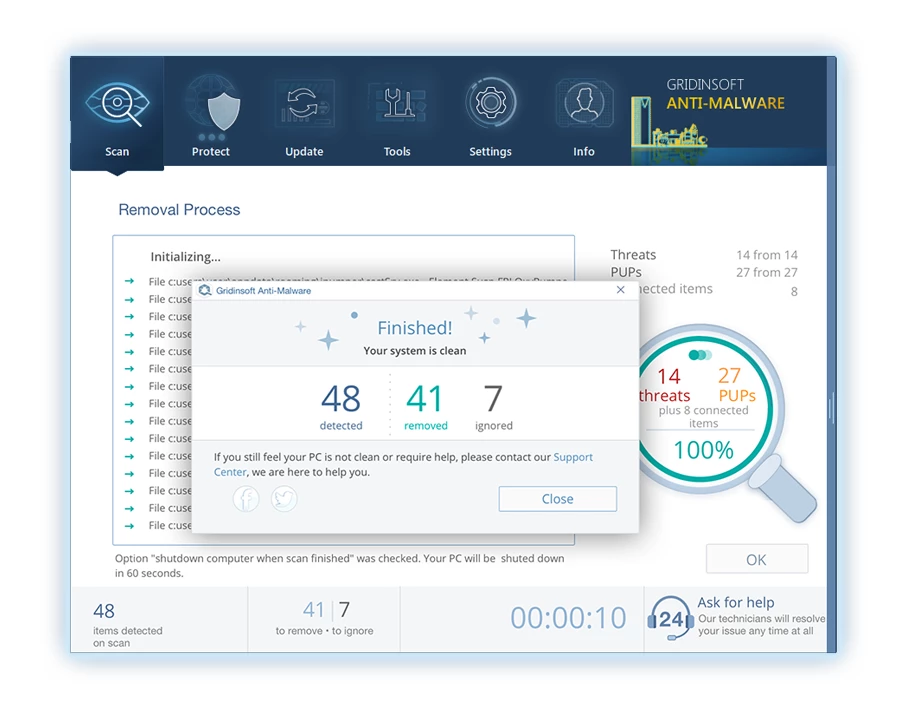

Remova o vírus Vepi com Gridinsoft Anti-Malware

Também temos usado este software em nossos sistemas desde, e sempre teve sucesso na detecção de vírus. Ele bloqueou o Ransomware mais comum como mostrado em nossos testes com o software, e garantimos que ele pode remover o vírus Vepi, bem como outros malwares escondidos em seu computador.

Para usar Gridinsoft para remover ameaças maliciosas, Siga os passos abaixo:

1. Comece baixando Gridinsoft Anti-Malware, acessível através do botão azul abaixo ou diretamente do site oficial gridinsoft. com.

2.Assim que o arquivo de configuração do Gridinsoft (setup-gridinsoft-fix.exe) foi baixado, execute-o clicando no arquivo. Follow the installation setup wizard's instructions diligently.

3. Acesse o "Guia Digitalizar" on the application's start screen and launch a comprehensive "Verificação completa" para examinar todo o seu computador. Esta varredura inclusiva abrange a memória, itens de inicialização, o registro, Serviços, motoristas, e todos os arquivos, garantindo que ele detecte malware oculto em todos os locais possíveis.

Ser paciente, as the scan duration depends on the number of files and your computer's hardware capabilities. Use esse tempo para relaxar ou realizar outras tarefas.

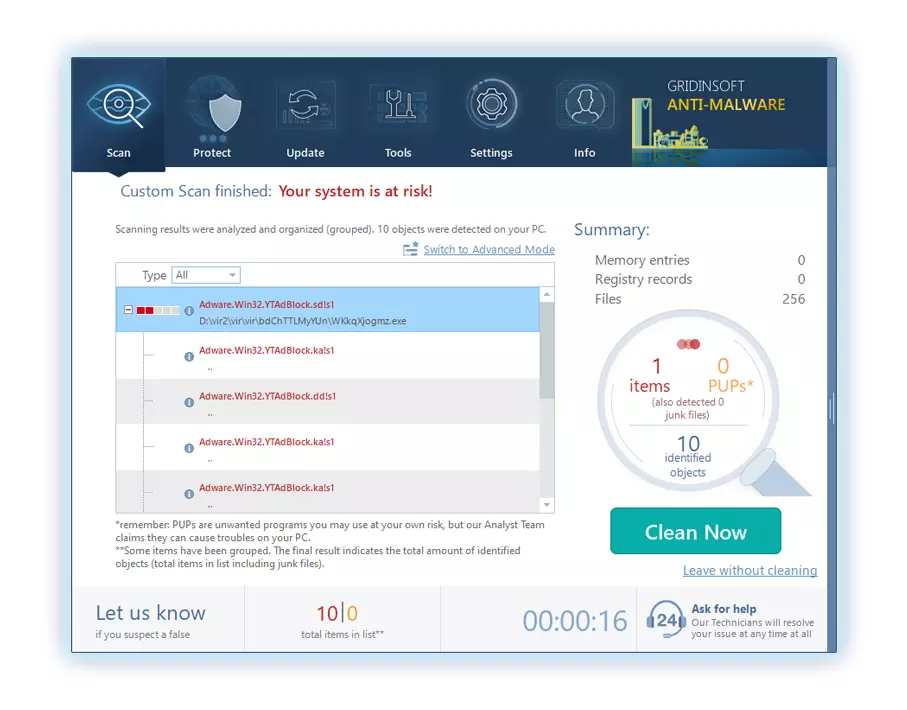

4. Após a conclusão, O Anti-Malware apresentará um relatório detalhado contendo todos os itens maliciosos e ameaças detectados em seu PC.

5. Selecione todos os itens identificados no relatório e clique com segurança no "Limpa agora" botão. Esta ação removerá com segurança os arquivos maliciosos do seu computador, transferindo-os para a zona de quarentena segura do programa anti-malware para evitar quaisquer outras ações prejudiciais.

6. Se solicitado, reinicie o seu computador para finalizar o procedimento de verificação completa do sistema. Esta etapa é crucial para garantir a remoção completa de quaisquer ameaças remanescentes. Após o reinício, O Gridinsoft Anti-Malware abrirá e exibirá uma mensagem confirmando a conclusão da verificação.

Lembre-se de que Gridinsoft oferece um teste gratuito de 6 dias. Isso significa que você pode aproveitar o período de teste sem nenhum custo para experimentar todos os benefícios do software e evitar futuras infecções por malware em seu sistema.. Embrace this opportunity to fortify your computer's security without any financial commitment.

Guia de vídeo

Como descriptografar arquivos .vepi?

Primeiro, tente excluir o “.vepi” extensão de alguns arquivos grandes e depois abri-los. Este malware luta com a criptografia de arquivos grandes. O vírus não conseguiu bloquear o arquivo no acesso ou encontrar um bug e omitido para adicionar o marcador de arquivo. Se seus arquivos excederem 2 GB de tamanho, o último cenário é mais provável.

Os criminosos lançaram as mais novas extensões no final de agosto 2019 depois de fazer várias alterações.

As mudanças dos criminosos tornaram o STOPDecrypter sem suporte, levando à sua substituição pelo Emsisoft Decryptor para STOP Djvu Ransomware desenvolvido pela Emsisoft.

- Baixe e execute a ferramenta de descriptografia: Download ferramenta de descriptografia. Certifique-se de executar o utilitário de descriptografia como administrador e concordar com os termos de licença que aparecem clicando no botão “Sim” botão. Ao aceitar os termos da licença.

- Selecione pastas para descriptografia: O descriptografador, por padrão, seleciona automaticamente diretórios em unidades conectadas e de rede para descriptografia. Use o “Adicionar” botão para selecionar locais adicionais. Dependendo da família de malware, descriptografadores oferecem várias opções, que você pode ativar ou desativar na guia Opções. Abaixo, você encontrará uma lista detalhada das opções atualmente ativas.

- Inicie a descriptografia clicando no “Descriptografar” Botão. Depois de adicionar todos os locais desejados à lista, Clique no “Descriptografar” botão para iniciar o processo de descriptografia. O descriptografador irá informá-lo após a conclusão do processo de descriptografia. Se necessário para documentação, você pode salvar o relatório clicando no botão “Salvar registro” botão. Também é possível copiar o relatório para a área de transferência para colar em e-mails ou mensagens.

Como restaurar arquivos .vepi?

Em alguns casos, ransomware não consegue criptografar seus arquivos…

O processo de criptografia do ransomware Vepi envolve a criptografia de cada arquivo byte por byte, criando uma duplicata, e depois deletando (não sobrescrevendo) o arquivo original. Esta exclusão significa que o disco físico não lista mais o arquivo em seu sistema, embora o arquivo original permaneça na unidade. O setor que continha o arquivo ainda pode contê-lo, mas como o sistema não o lista, novos dados podem sobrescrevê-los. No entanto, software especial pode recuperar seus arquivos.

Percebendo que era um algoritmo online, Eu sabia que recuperar meus arquivos criptografados era impossível. Minha unidade de backup, conectado durante a infecção, parecia infectado também. Todas as pastas da minha unidade de backup pareciam criptografadas. Apesar disso, Consegui me recuperar quase 80% do meu armazenamento de 2 TB.

Examinando as pastas, Encontrei notas de resgate em cada. A abertura de alguns revelou que apenas os arquivos que não estavam nas subpastas foram criptografados. Aprofundando em subpastas em outras pastas, Eu descobri arquivos não criptografados. Ao contrário das minhas unidades C e D, onde todas as pastas, incluindo subpastas, foi criptografado, as subpastas da minha unidade de backup foram salvas 80% dos meus dados.

Considero que foi uma sorte encontrar essa brecha na minha unidade de backup. Adicionalmente, recuperei outro 10% dos meus dados de um disco rígido em um PC diferente. Por isso, meu conselho para usar uma unidade de backup é criar subpastas. Foi em parte sorte, mas também o infortúnio que o vírus atingiu durante as transferências de arquivos do meu backup.

Espero que esta experiência possa ajudar outras pessoas em situações semelhantes.

Jamie NewlandRecuperar arquivos Vepi com PhotoRec

FotoRec, projetado para recuperação de arquivos de discos danificados ou exclusão acidental, agora suporta restauração 400 tipos de arquivo, tornando-o útil após um ataque Vepi.

Primeiro, baixar PhotoRec. É grátis, mas o desenvolvedor não oferece garantia para restauração de arquivos. PhotoRec vem empacotado com TestDisk, outra ferramenta do mesmo desenvolvedor, sob o nome TestDisk. No entanto, PhotoRec está incluído no arquivo.

Para iniciar o PhotoRec, abra o “qphotorec_win.exe” arquivo. Nenhuma instalação é necessária, pois o programa contém todos os arquivos necessários, permitindo que ele seja executado a partir de uma unidade USB.

Deixe um comentário