O que é o vírus QEZA?

QEZA, um tipo de ransomware STOP/Djvu, criptografa arquivos em computadores, tornando-os inacessíveis. Ele tem como alvo uma variedade de tipos de arquivos, anexando um “.acidente” extensão para eles, que torna os arquivos inutilizáveis sem uma chave de descriptografia.

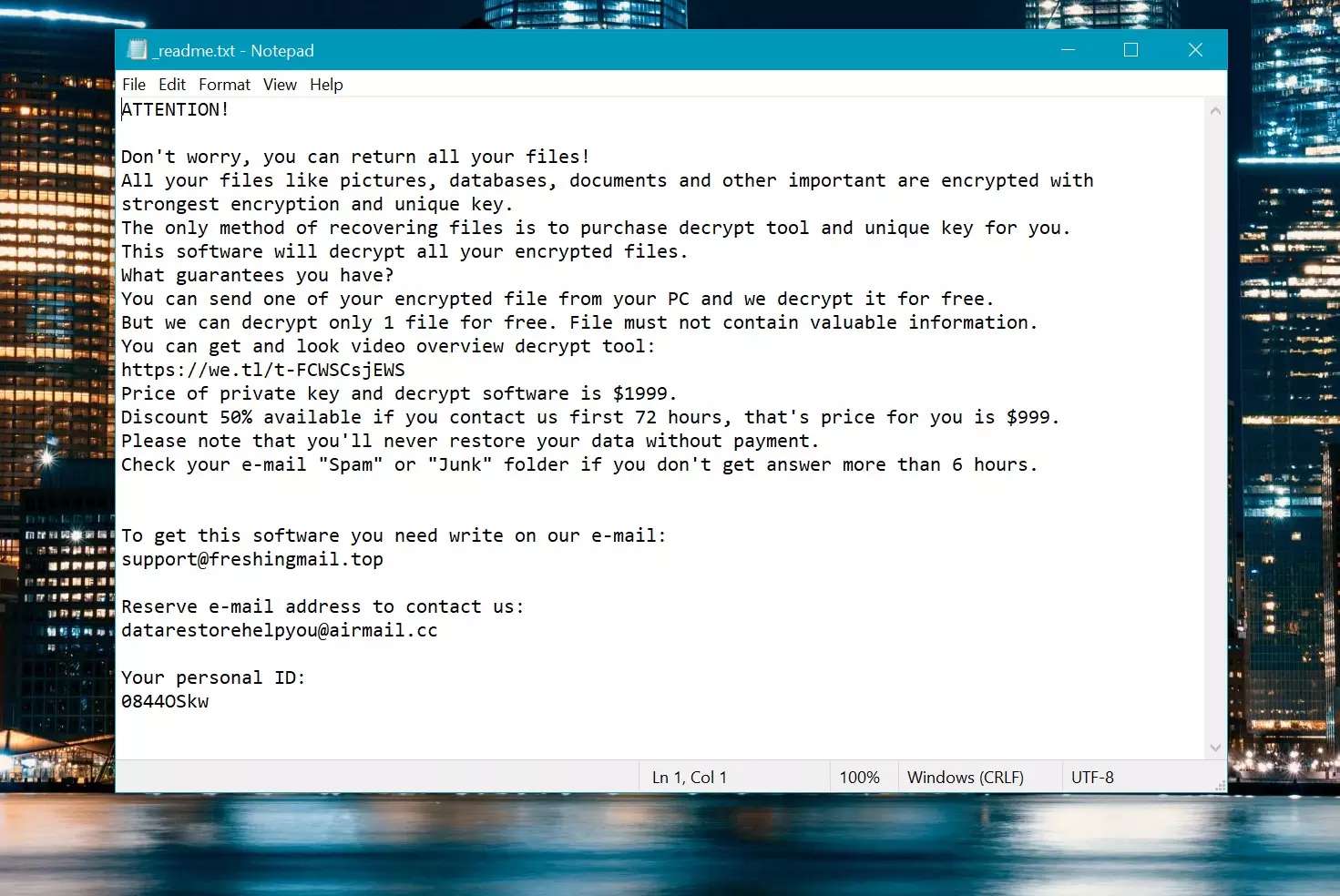

Depois de infectar um sistema, Qeza exige resgate em Bitcoin por descriptografar arquivos. As vítimas encontram “_readme.txt” guia em desktops e em pastas que os instrui sobre como efetuar o pagamento, embora o pagamento não garanta a recuperação.

O vírus emprega o Algoritmo de criptografia Salsa20, o que complica os esforços de descriptografia sem a cooperação do invasor. No entanto, se o Qeza não conseguir se conectar ao seu servidor antes de iniciar a criptografia, ele usa uma chave off-line padrão, oferecendo um caminho potencial para descriptografia.

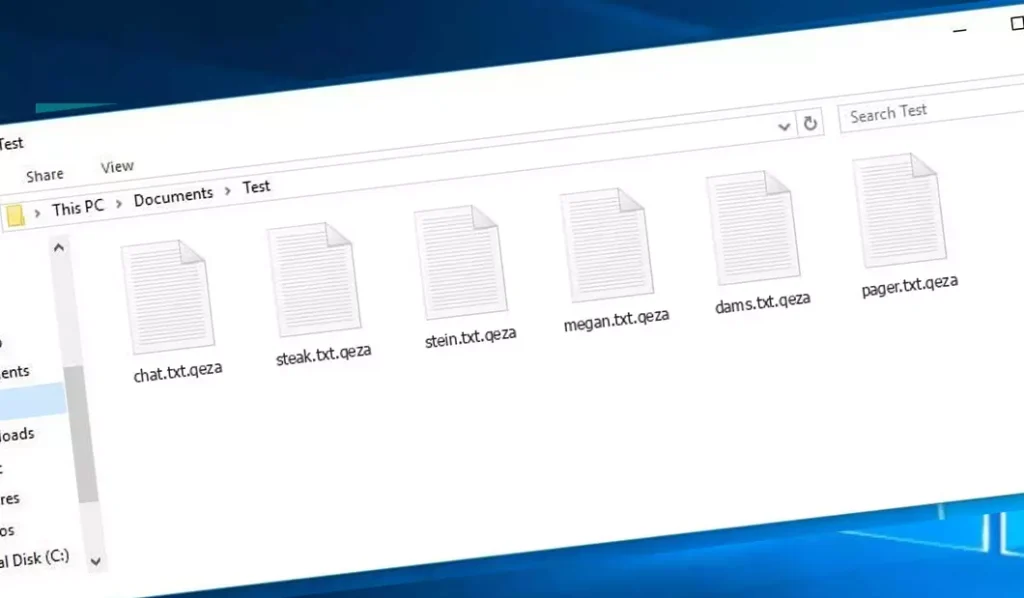

Abaixo, uma imagem mostra a aparência de arquivos criptografados, marcado pelo “.acidente” extensão:

Arquivos criptografados com nome .Qeza

| Nome | Acidente de vírus |

| Família 1 | PARAR/Djvu Ransomware |

| Extensão | .acidente |

| Nota sobre ransomware | _readme.txt |

| Resgate | De $499 para $999 (em Bitcoins) |

| Contato | suporte@freshingmail.top, datarestorehelpyou@airmail.cc |

| Sintomas |

|

| Recuperação | Inicie a recuperação com um abrangente verificação antivírus. Embora nem todos os arquivos possam ser recuperáveis, nosso guia descreve vários métodos possíveis para recuperar o acesso a arquivos criptografados. |

Visão geral do vírus Qeza

O Qeza ransomware executa um conjunto de procedimentos no computador da vítima na chegada. Ele inicia winupdate.exe como um dos processos iniciais, que exibe um prompt fraudulento de atualização do Windows durante o ataque para convencer a vítima de que seu PC está lento devido a uma atualização do Windows.

Enquanto isso, o ransomware executa outro processo (nomeado com 4 caracteres aleatórios), que começa a verificar o computador em busca de arquivos de destino e criptografá-los. Em seguida, ele remove cópias de sombra de volume do sistema usando o seguinte comando CMD:

vssadmin.exe Excluir sombras /Tudo /Silencioso

Uma vez removido, torna-se impossível recuperar o estado anterior do computador usando pontos de restauração do sistema. Os operadores de ransomware eliminam quaisquer abordagens integradas do Windows que possam ajudar a vítima a restaurar arquivos gratuitamente. Adicionalmente, eles modificam o arquivo HOSTS do Windows adicionando uma lista de domínios a ele, redirecionando-os para o IP localhost, o que resulta em um erro DNS_PROBE_FINISHED_NXDOMAIN quando a vítima tenta abrir um dos sites bloqueados.

Observamos que o ransomware tenta impedir que sites publiquem vários guias de instruções para usuários de computador. Claramente, limitando domínios específicos, os invasores tentam impedir que as vítimas acessem informações on-line relevantes e úteis relacionadas a ataques de ransomware. O vírus também armazena dois arquivos .txt no computador da vítima, fornecendo informações relacionadas ao ataque – a chave pública da vítima e um ID pessoal., nomeado bowsakkdestx.txt e ID pessoal.txt.

Depois de todas essas modificações, o malware não para. Variantes do STOP/DJVU geralmente implantam o Trojan Vidar, que rouba senhas, em sistemas comprometidos, uma ameaça com uma vasta lista de capacidades, Incluindo:

- Infiltração e execução de malware no computador da vítima para obter acesso não autorizado.

- Obtenção de acesso não autorizado às credenciais de login do Steam, Telegrama, e Skype.

- Manipular e visualizar arquivos no computador da vítima sem o seu consentimento.

- Roubar carteiras de criptomoedas do sistema da vítima.

- Conceder aos hackers controle remoto sobre o computador da vítima para vários fins maliciosos.

- Extração de informações confidenciais, como cookies do navegador, senhas salvas, e histórico de navegação.

O algoritmo de criptografia no ransomware STOP/Djvu é Salse20. Então, uma vez que criptografa seus dados com uma chave de descriptografia online, as chances de recuperar seus arquivos tornam-se bastante baixas. Esta chave é única para cada vítima, e encontrar um adequado levaria um tempo impraticável.

Recuperar a chave online de outra forma também é quase impossível. Os hackers que espalham a infecção Qeza possuem o servidor onde ela está armazenada. Para receber o código de descriptografia, o pagamento deverá ser $999. Para detalhes de pagamento, as vítimas devem entrar em contato com os hackers por e-mail (suporte@fishmail.top).

Bilhete de resgate: _readme.txt

Como remover?

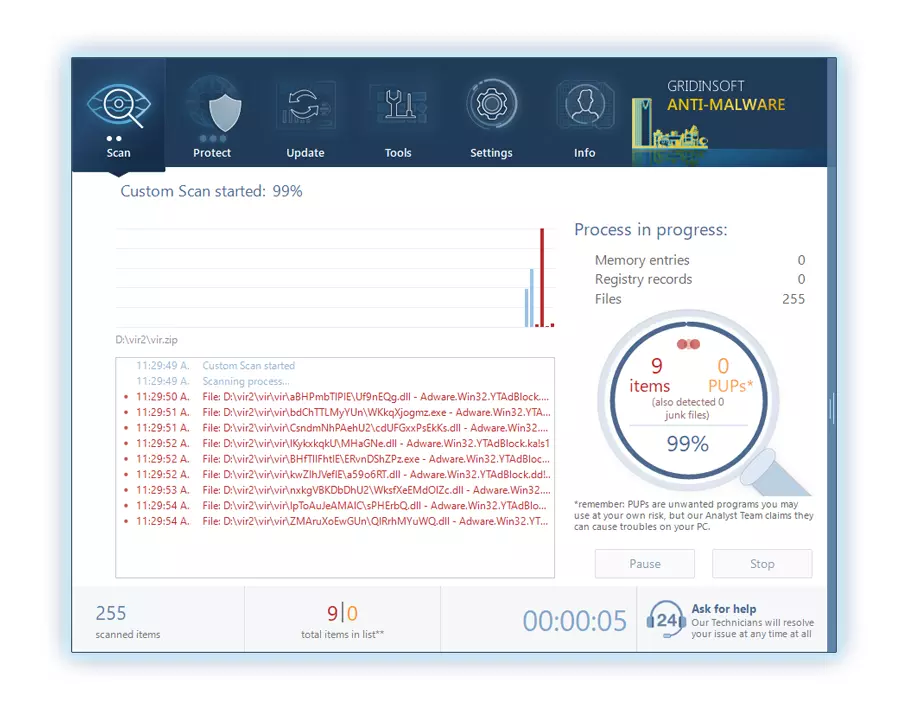

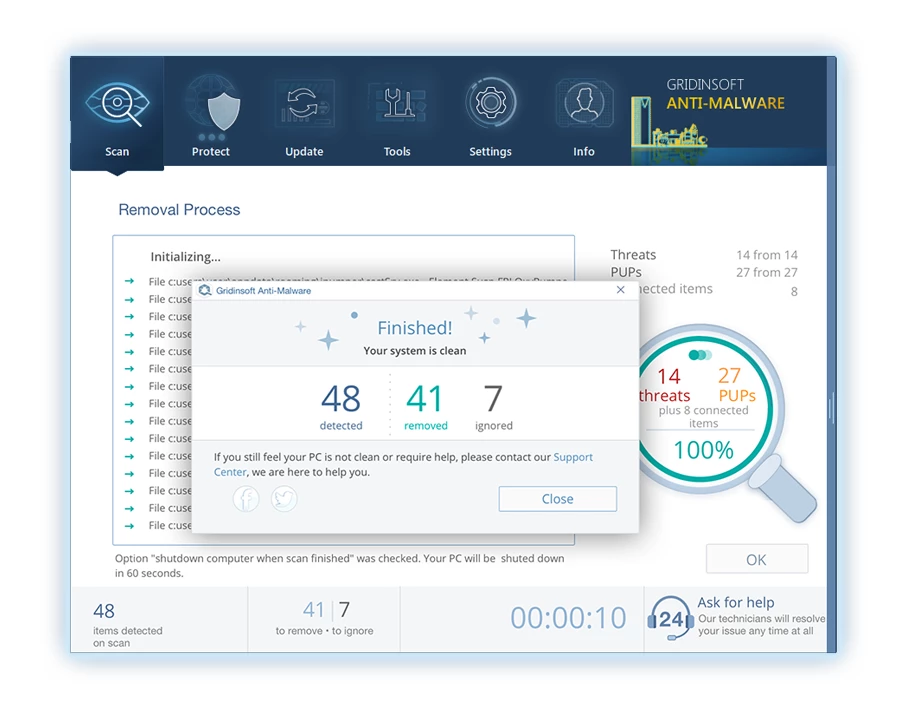

Remova o vírus Qeza com Gridinsoft Anti-Malware

Também temos usado este software em nossos sistemas desde, e sempre teve sucesso na detecção de vírus. Ele bloqueou o Ransomware mais comum como mostrado em nossos testes com o software, e garantimos que ele pode remover o vírus Qeza, bem como outros malwares escondidos em seu computador.

Para usar Gridinsoft para remover ameaças maliciosas, Siga os passos abaixo:

1. Comece baixando Gridinsoft Anti-Malware, acessível através do botão azul abaixo ou diretamente do site oficial gridinsoft. com.

2.Assim que o arquivo de configuração do Gridinsoft (setup-gridinsoft-fix.exe) foi baixado, execute-o clicando no arquivo. Follow the installation setup wizard's instructions diligently.

3. Acesse o "Guia Digitalizar" on the application's start screen and launch a comprehensive "Verificação completa" para examinar todo o seu computador. Esta varredura inclusiva abrange a memória, itens de inicialização, o registro, Serviços, motoristas, e todos os arquivos, garantindo que ele detecte malware oculto em todos os locais possíveis.

Ser paciente, as the scan duration depends on the number of files and your computer's hardware capabilities. Use esse tempo para relaxar ou realizar outras tarefas.

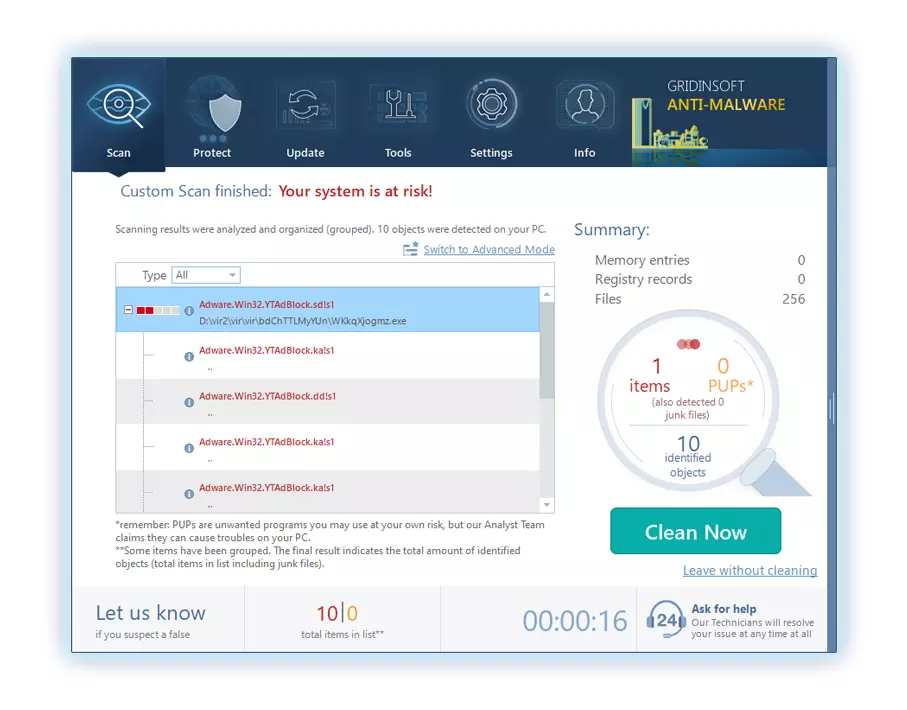

4. Após a conclusão, O Anti-Malware apresentará um relatório detalhado contendo todos os itens maliciosos e ameaças detectados em seu PC.

5. Selecione todos os itens identificados no relatório e clique com segurança no "Limpa agora" botão. Esta ação removerá com segurança os arquivos maliciosos do seu computador, transferindo-os para a zona de quarentena segura do programa anti-malware para evitar quaisquer outras ações prejudiciais.

6. Se solicitado, reinicie o seu computador para finalizar o procedimento de verificação completa do sistema. Esta etapa é crucial para garantir a remoção completa de quaisquer ameaças remanescentes. Após o reinício, O Gridinsoft Anti-Malware abrirá e exibirá uma mensagem confirmando a conclusão da verificação.

Lembre-se de que Gridinsoft oferece um teste gratuito de 6 dias. Isso significa que você pode aproveitar o período de teste sem nenhum custo para experimentar todos os benefícios do software e evitar futuras infecções por malware em seu sistema.. Embrace this opportunity to fortify your computer's security without any financial commitment.

Guia de vídeo

Como descriptografar arquivos .qeza?

Primeiro, tente excluir o “.acidente” extensão de alguns arquivos grandes e depois abri-los. Este malware luta com a criptografia de arquivos grandes. O vírus não conseguiu bloquear o arquivo no acesso ou encontrou um bug e omitiu a adição do marcador de arquivo. Se seus arquivos excederem 2 GB de tamanho, o último cenário é mais provável.

Os criminosos lançaram as mais novas extensões no final de agosto 2019 depois de fazer várias alterações.

As mudanças dos criminosos tornaram o STOPDecrypter sem suporte, levando à sua substituição pelo Emsisoft Decryptor para STOP Djvu Ransomware desenvolvido pela Emsisoft.

- Baixe e execute a ferramenta de descriptografia: Download ferramenta de descriptografia. Certifique-se de executar o utilitário de descriptografia como administrador e concordar com os termos de licença que aparecem clicando no botão “Sim” botão. Ao aceitar os termos da licença.

- Selecione pastas para descriptografia: O descriptografador, por padrão, seleciona automaticamente diretórios em unidades conectadas e de rede para descriptografia. Use o “Adicionar” botão para selecionar locais adicionais. Dependendo da família de malware, descriptografadores oferecem várias opções, que você pode ativar ou desativar na guia Opções. Abaixo, você encontrará uma lista detalhada das opções atualmente ativas.

- Inicie a descriptografia clicando no “Descriptografar” Botão. Depois de adicionar todos os locais desejados à lista, Clique no “Descriptografar” botão para iniciar o processo de descriptografia. O descriptografador irá informá-lo após a conclusão do processo de descriptografia. Se necessário para documentação, você pode salvar o relatório clicando no botão “Salvar registro” botão. Também é possível copiar o relatório para a área de transferência para colar em e-mails ou mensagens.

Como restaurar arquivos .qeza?

Em algum caso, ransomware não consegue criptografar seus arquivos…

O processo de criptografia do ransomware Qeza envolve a criptografia de cada arquivo byte por byte, criando uma duplicata, e depois deletando (não sobrescrevendo) o arquivo original. Esta exclusão significa que o disco físico não lista mais o arquivo em seu sistema, embora o arquivo original permaneça na unidade. O setor que continha o arquivo ainda pode contê-lo, mas como o sistema não o lista, novos dados podem sobrescrevê-los. No entanto, software especial pode recuperar seus arquivos.

Percebendo que era um algoritmo online, Eu sabia que recuperar meus arquivos criptografados era impossível. Minha unidade de backup, conectado durante a infecção, parecia infectado também. Todas as pastas da minha unidade de backup pareciam criptografadas. Apesar disso, Consegui me recuperar quase 80% do meu armazenamento de 2 TB.

Examinando as pastas, Encontrei notas de resgate em cada. A abertura de alguns revelou que apenas os arquivos que não estavam nas subpastas foram criptografados. Investigando subpastas em outras pastas, Eu descobri arquivos não criptografados. Ao contrário das minhas unidades C e D, onde todas as pastas, incluindo subpastas, foi criptografado, as subpastas da minha unidade de backup foram salvas 80% dos meus dados.

Considero que foi uma sorte encontrar essa brecha na minha unidade de backup. Adicionalmente, recuperei outro 10% dos meus dados de um disco rígido em um PC diferente. Por isso, meu conselho para usar uma unidade de backup é criar subpastas. Foi em parte sorte, mas também o infortúnio que o vírus atingiu durante as transferências de arquivos do meu backup.

Espero que esta experiência possa ajudar outras pessoas em situações semelhantes.

Jamie NewlandRecupere seus arquivos com PhotoRec

FotoRec, projetado para recuperação de arquivos de discos danificados ou exclusão acidental, agora suporta restauração 400 tipos de arquivo, tornando-o útil após um ataque Qeza.

Primeiro, baixar PhotoRec. É grátis, mas o desenvolvedor não oferece garantia para restauração de arquivos. PhotoRec vem empacotado com TestDisk, outra ferramenta do mesmo desenvolvedor, sob o nome TestDisk. No entanto, PhotoRec está incluído no arquivo.

Para iniciar o PhotoRec, abra o “qphotorec_win.exe” arquivo. Nenhuma instalação é necessária, pois o programa contém todos os arquivos necessários, permitindo que ele seja executado a partir de uma unidade USB.

Deixe um comentário