UAZQ는 어떤 악성코드인가?

UAZQ는 STOP/Djvu 랜섬웨어의 일종입니다., 컴퓨터의 파일을 암호화합니다, 접근할 수 없게 만드는 것. 다양한 파일 형식을 대상으로 합니다., 추가 “.DOZQ” 그들에게 확장, 암호 해독 키 없이는 파일을 사용할 수 없게 만듭니다..

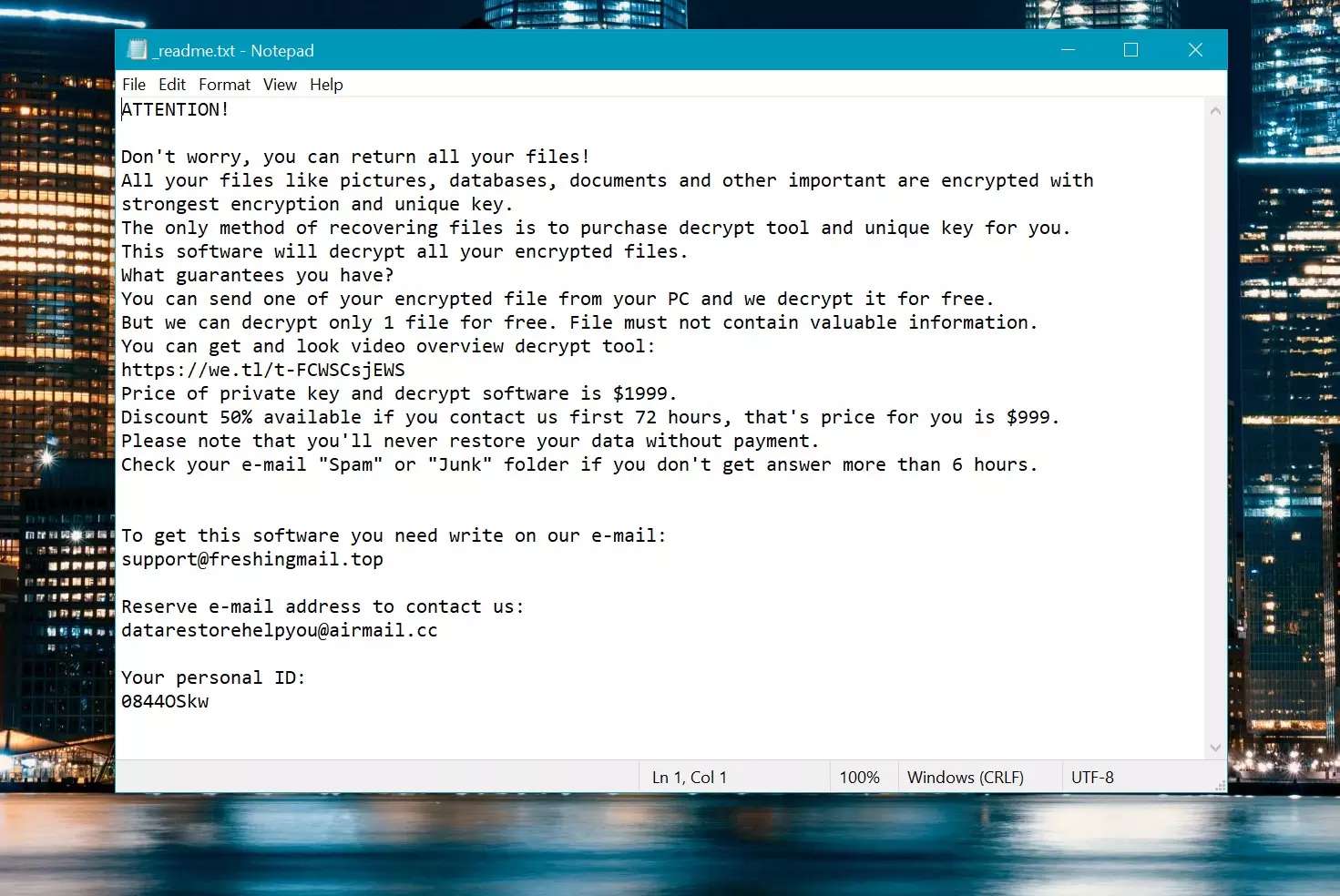

시스템을 감염시킨 후, Uazq demands a ransom in Bitcoin for decrypting files. 피해자는 다음을 찾습니다. “_readme.txt” 결제 방법을 알려주는 데스크톱 및 폴더 내 가이드, 지불이 복구를 보장하지는 않지만.

바이러스는 다음을 사용합니다. SALSA20 암호화 알고리즘, 공격자의 협력 없이 암호 해독 노력을 복잡하게 만듭니다.. 하지만, if Uazq cannot connect to its server before starting the encryption, 표준 오프라인 키를 사용합니다., 암호 해독을 위한 잠재적인 방법 제공.

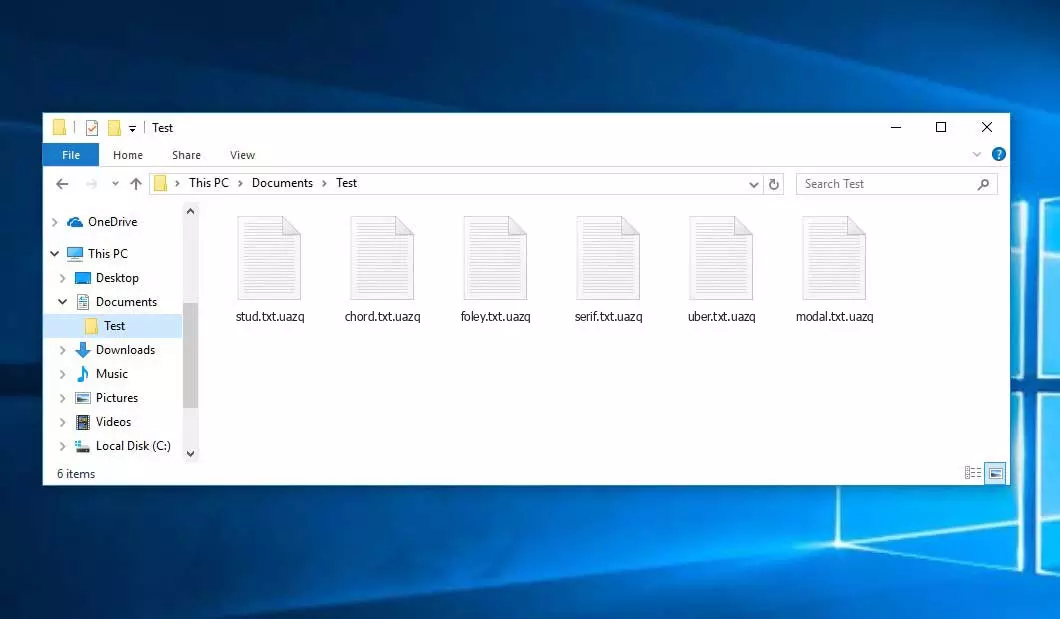

아래에, 암호화된 파일의 모습을 보여주는 이미지, marked by the “.DOZQ” 확대:

감염된 PC: DOZQ – 암호화 된 파일

| 이름 | UAZQ 바이러스 |

| 가족 1 | 정지 / DJVU 랜섬웨어 |

| 확대 | .DOZQ |

| 랜섬웨어 참고 | _readme.txt |

| 몸값 | 에서 $499 에게 $999 (비트 코인에서) |

| 연락하다 | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| 증상 |

|

| 회복 | 포괄적으로 복구를 시작하십시오 바이러스 백신 스캔. 모든 파일을 복구 할 수있는 것은 아니지만, 우리 가이드는 암호화 된 파일에 대한 액세스를 되 찾는 몇 가지 잠재적 방법을 설명합니다.. |

Uazq Virus Overview

Uazq ransomware executes a set of procedures on a victim’s computer upon arrival. 초기 프로세스 중 하나로 winupdate.exe를 시작합니다., 공격 중에 사기성 Windows 업데이트 프롬프트를 표시하여 피해자에게 Windows 업데이트로 인해 PC 속도가 느려지고 있음을 확신시킵니다..

그 동안에, 랜섬웨어는 다른 프로세스를 실행합니다 (로 명명된 4 임의의 문자), 컴퓨터에서 대상 파일을 검색하고 암호화하기 시작합니다.. 그런 다음 다음 CMD 명령을 사용하여 시스템에서 볼륨 섀도 복사본을 제거합니다.:

vssadmin.exe 삭제 그림자 /모두 /조용한

일단 제거되면, 시스템 복원 지점을 사용하여 컴퓨터의 이전 상태를 검색하는 것이 불가능해집니다.. 랜섬웨어 운영자는 피해자가 무료로 파일을 복원하는 데 도움이 될 수 있는 내장된 Windows 접근 방식을 제거합니다.. 또한, 도메인 목록을 추가하여 Windows HOSTS 파일을 수정합니다., 로컬 호스트 IP로 리디렉션, 피해자가 차단된 웹사이트 중 하나를 열려고 하면 DNS_PROBE_FINISHED_NXDOMAIN 오류가 발생합니다..

우리는 랜섬웨어가 웹사이트에서 컴퓨터 사용자를 위한 다양한 방법 가이드를 게시하는 것을 제한하려고 시도하는 것을 확인했습니다.. 분명히, 특정 도메인을 제한하여, 공격자는 피해자가 랜섬웨어 공격과 관련된 관련 있고 유용한 온라인 정보에 액세스하는 것을 방지하려고 시도합니다.. 또한 이 바이러스는 공격 관련 정보(피해자의 공개 키와 개인 ID)를 제공하는 두 개의 .txt 파일을 피해자의 컴퓨터에 저장합니다., 명명된 bowsakkdestx.txt 그리고 personalid.txt.

이 모든 수정 후에, 악성코드는 멈추지 않는다. STOP/DJVU 변종은 손상된 시스템에 Vidar 비밀번호 도용 트로이 목마를 배포하는 경우가 많습니다., 광범위한 기능 목록을 갖춘 위협, 포함:

- 무단 접속을 위해 피해자의 컴퓨터에 악성코드를 침투 및 실행하는 행위.

- Steam의 로그인 자격 증명에 대한 무단 접근 획득, 전보, 그리고 Skype.

- 피해자의 컴퓨터에 있는 파일을 동의 없이 조작하고 보는 행위.

- 피해자의 시스템에서 암호화폐 지갑을 훔치는 행위.

- 다양한 악의적 목적을 위해 해커에게 피해자 컴퓨터에 대한 원격 제어권을 부여합니다..

- 브라우저 쿠키 등 민감한 정보 추출, 저장된 비밀번호, 및 검색 기록.

STOP/Djvu 랜섬웨어의 암호화 알고리즘은 Salse20입니다.. 그래서, 온라인 암호 해독 키로 데이터를 암호화하면, 파일을 다시 가져올 가능성이 매우 낮아집니다.. 이 키는 피해자마다 고유합니다., 적합한 것을 찾는 데는 비현실적인 시간이 걸릴 것입니다..

다른 방법으로 온라인 키를 검색하는 것도 거의 불가능합니다.. The hackers who spread the Uazq infection own the server where it is stored. 복호화 코드를 받으려면, 지불은 $999. 결제 세부정보, 피해자는 이메일로 해커에게 연락해야 합니다 (support@fishmail.top).

몸값 메모: _readme.txt

제거하는 방법?

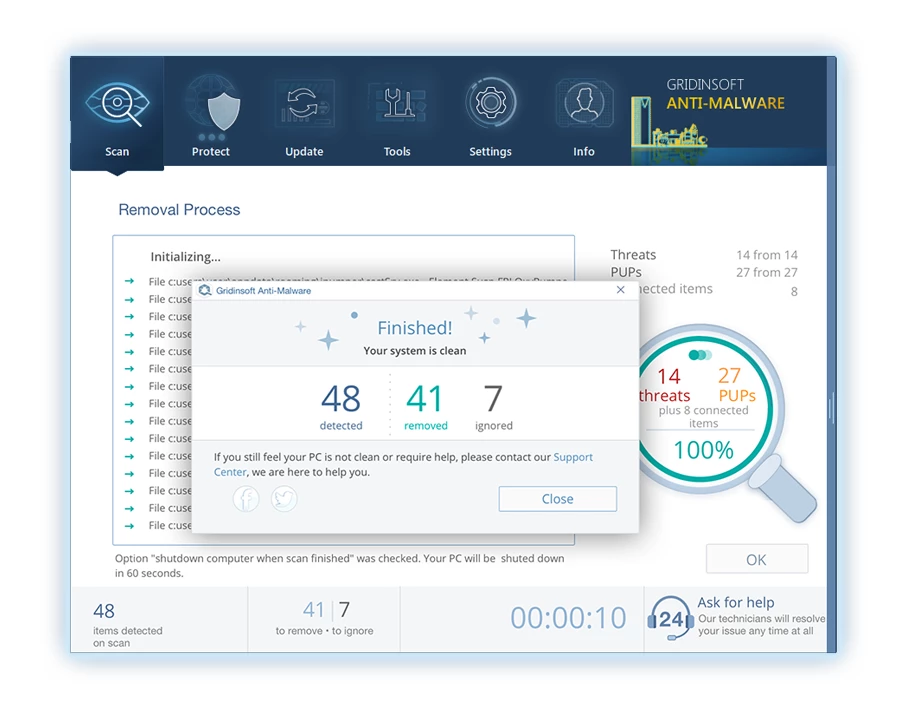

Remove Uazq Virus with Gridinsoft Anti-Malware

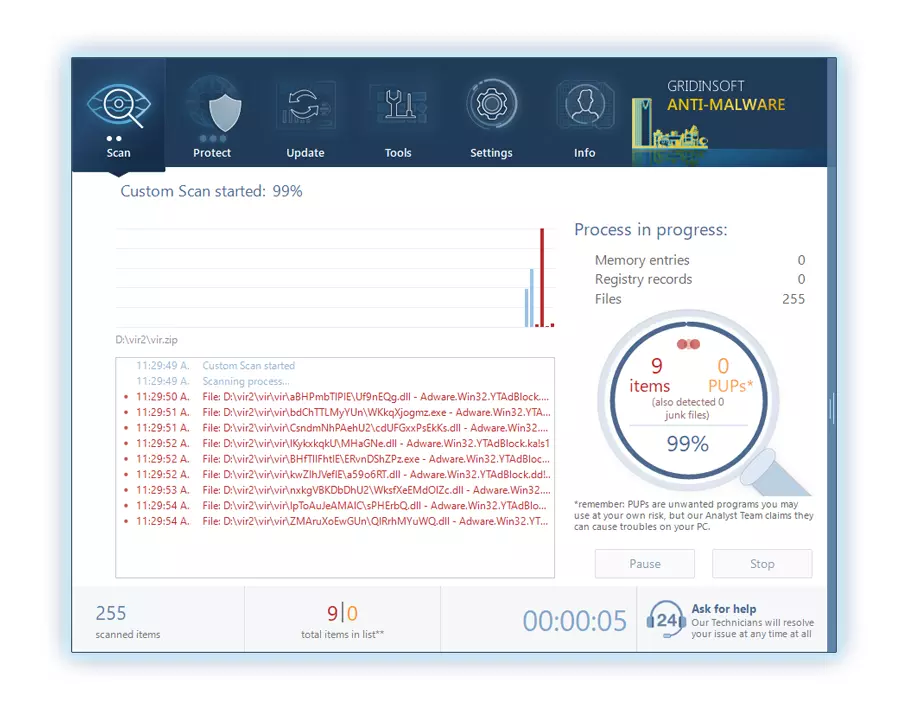

우리는 또한이 소프트웨어 에서이 소프트웨어를 우리 시스템에서 사용하고 있습니다., 그리고 그것은 항상 바이러스를 감지하는 데 성공했습니다. 가장 일반적인 랜섬웨어를 차단했습니다 우리의 테스트에서 보여 주었다 소프트웨어와 함께, and we assure you that it can remove Uazq Virus as well as other malware hiding on your computer.

악의적 인 위협을 제거하기 위해 Gridinsoft를 사용합니다, 아래 단계를 따르십시오:

1. Gridinsoft anti-malware를 다운로드하여 시작하십시오, 아래 또는 공식 웹 사이트에서 직접 파란색 버튼을 통해 액세스 할 수 있습니다. gridinsoft.com.

2.GridInsoft 설정 파일이되면 (Setup-gridinsoft-fix.exe) 다운로드됩니다, 파일을 클릭하여 실행하십시오. Follow the installation setup wizard's instructions diligently.

3. 액세스 "스캔 탭" on the application's start screen and launch a comprehensive "전체 스캔" 전체 컴퓨터를 검사합니다. 이 포괄적 인 스캔은 메모리를 포함합니다, 스타트 업 항목, 레지스트리, 서비스, 드라이버, 그리고 모든 파일, 가능한 모든 위치에 숨겨진 맬웨어를 감지하는지 확인.

인내하십시오, as the scan duration depends on the number of files and your computer's hardware capabilities. 이 시간을 사용하여 휴식을 취하거나 다른 작업에 참석하십시오..

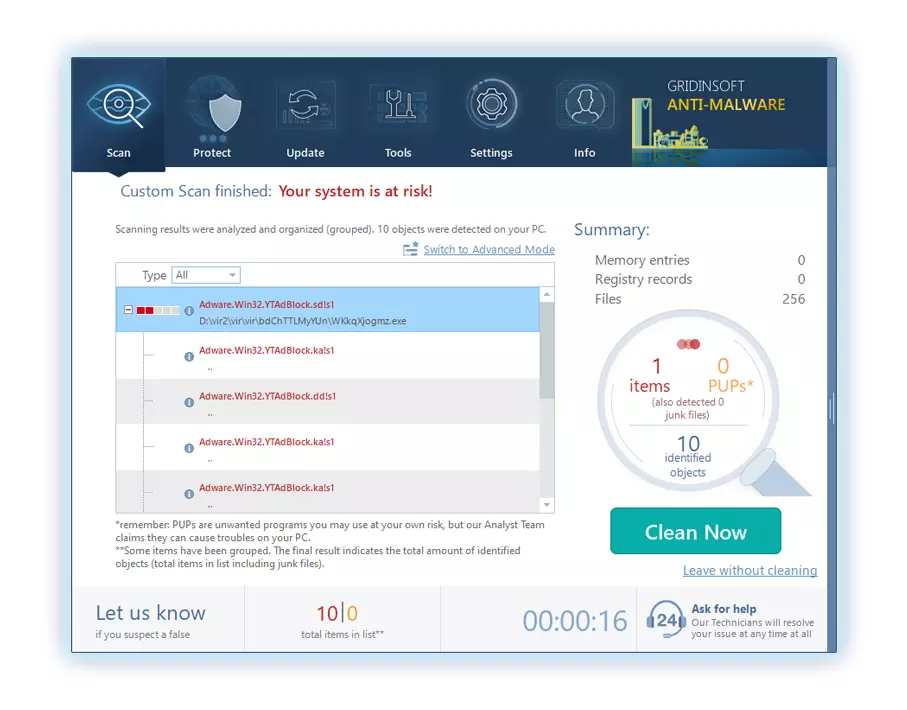

4. 완료되면, 방지 방지는 PC에 감지 된 모든 악성 품목 및 위협이 포함 된 자세한 보고서를 제시합니다..

5. 보고서에서 식별 된 모든 항목을 선택하고 자신있게 "지금 청소" 단추. 이 작업은 컴퓨터에서 악의적 인 파일을 안전하게 제거합니다., 더 이상의 유해한 행동을 방지하기 위해 말장 방지 프로그램의 안전한 검역 구역으로 전송.

6. 프롬프트가있는 경우, 전체 시스템 스캔 절차를 마무리하려면 컴퓨터를 다시 시작하십시오.. 이 단계는 남은 위협을 철저히 제거하는 데 중요합니다.. 재시작 후, Gridinsoft anti-malware가 열리고 메시지를 표시합니다. 스캔 완료.

Gridinsoft는 6 일 무료 평가판을 제공합니다. 즉, 소프트웨어의 모든 이점을 경험하고 시스템의 향후 악성 코드 감염을 예방하기 위해 무료로 시험 기간을 이용할 수 있습니다.. Embrace this opportunity to fortify your computer's security without any financial commitment.

비디오 가이드

How To Decrypt .uazq Files?

첫 번째, 삭제해보십시오 “.DOZQ” 몇 개의 큰 파일에서 확장 한 다음 열기. 이 맬웨어는 큰 파일의 암호화로 어려움을 겪고 있습니다. 바이러스는 액세스시 파일을 잠그지 않았거나 버그가 발생하여 파일 마커 추가를 생략했습니다.. 파일의 크기가 2GB를 초과하는 경우, 후자의 시나리오는 더 가능성이 높습니다.

범죄자들은 8 월 말경에 최신 확장을 발표했습니다. 2019 몇 가지 변경 후.

범죄자들의 변화는 스톱 드릴드를지지하지 않았다, Emsisoft가 개발 한 STOP DJVU Ransomware 용 Emsisoft 해독자로 교체합니다..

- 암호 해독 도구를 다운로드하여 실행하십시오: 다운로드 암호 해독 도구. 암호 해독 유틸리티를 관리자로 실행하고 “예” 단추. 라이센스 조건을 수락하면.

- 암호 해독을 위해 폴더를 선택하십시오: 해독자, 기본적으로, Connected 및 네트워크 드라이브에서 디렉토리를 자동으로 선택합니다.. 사용하십시오 “추가하다” 추가 위치를 선택하는 버튼. 맬웨어 패밀리에 따라, 해독제는 다양한 옵션을 제공합니다, 옵션 탭에서 켜거나 끌 수있는 것. 아래에, 현재 활성화 된 옵션의 자세한 목록을 찾을 수 있습니다..

- 클릭하여 암호 해독을 시작하십시오 “해독” 단추. 원하는 모든 위치를 목록에 추가 한 후, 클릭하십시오 “해독” 암호 해독 프로세스를 시작하려면 버튼. 해독자는 암호 해독 과정을 완료하면 알려줄 것입니다.. 문서에 필요한 경우, 클릭하여 보고서를 저장할 수 있습니다 “로그를 저장하십시오” 단추. 이메일이나 메시지에 붙여 넣기 위해 보고서를 클립 보드에 복사 할 수도 있습니다..

How to Restore .uazq Files?

어떤 경우에는, 랜섬웨어는 파일을 암호화하지 못합니다…

The Uazq ransomware encryption process involves encrypting each file byte-by-byte, 중복을 만듭니다, 그런 다음 삭제합니다 (덮어 쓰지 않습니다) 원본 파일. 이 삭제는 물리적 디스크가 더 이상 시스템에 파일을 나열하지 않음을 의미합니다., 원래 파일은 드라이브에 남아 있지만. 파일을 보유한 부문에는 여전히이를 포함 할 수 있습니다., 그러나 시스템이 나열되지 않기 때문에, 새로운 데이터가이를 덮어 쓸 수 있습니다. 하지만, 특수 소프트웨어는 파일을 복구 할 수 있습니다.

온라인 알고리즘이라는 것을 깨달았습니다, 암호화 된 파일을 복구하는 것이 불가능하다는 것을 알았습니다. 내 백업 드라이브, 감염 중에 연결되었습니다, 감염된 것처럼 보였다. 백업 드라이브의 모든 폴더가 암호화 된 것으로 나타났습니다. 그럼에도 불구하고, 나는 거의 회복했다 80% 내 2TB 스토리지의.

폴더 검사, 각각에서 몸값 노트를 찾았습니다. 일부는 서브 폴더에없는 파일 만 암호화 된 것으로 밝혀졌습니다.. 다른 폴더의 서브 폴더를 탐구합니다, 암호화되지 않은 파일을 발견했습니다. 내 C 및 D는 모든 폴더에서 운전하는 것과 달리, 서브 폴더 포함, 암호화되었습니다, 백업 드라이브의 하위 폴더가 저장되었습니다 80% 내 데이터의.

백업 드라이브 에서이 허점을 찾는 것이 좋습니다.. 또한, 나는 다른 것을 회복했다 10% 다른 PC의 하드 드라이브에서 내 데이터 중. 따라서, 백업 드라이브 사용에 대한 조언은 Subfolders를 만드는 것입니다.. 그것은 부분적으로 운이었다, 그러나 내 백업에서 파일 전송 중에 바이러스가 닥친다는 불행.

이 경험이 비슷한 곤경에서 다른 사람들을 도울 수 있기를 바랍니다..

제이미 뉴 랜드Photorec으로 파일을 복구하십시오

Photorec, 손상된 디스크 또는 우발적 인 삭제로부터 파일 복구를 위해 설계, 이제 복원을 지원합니다 400 파일 유형, making it useful after a Uazq attack.

첫 번째, Photorec를 다운로드하십시오. 무료입니다, 그러나 개발자는 파일 복원을 보장하지 않습니다. Photorec에는 TestDisk가 포장되어 있습니다, 같은 개발자의 또 다른 도구, TestDisk 이름 아래. 하지만, Photorec은 아카이브 내에 포함되어 있습니다.

Photorec을 시작합니다, 열기 “qphotorec_win.exe” 파일. 프로그램에 필요한 모든 파일이 포함되어 있으므로 설치가 필요하지 않습니다., USB 드라이브에서 실행할 수 있습니다.

의견을 남겨주세요