Cos'è il virus Veza?

The Veza virus is like a bad magic spell that locks up files on computers so you can’t use them. It changes the names of files by adding “.veza” at the end, which means you can’t open them without a special key.

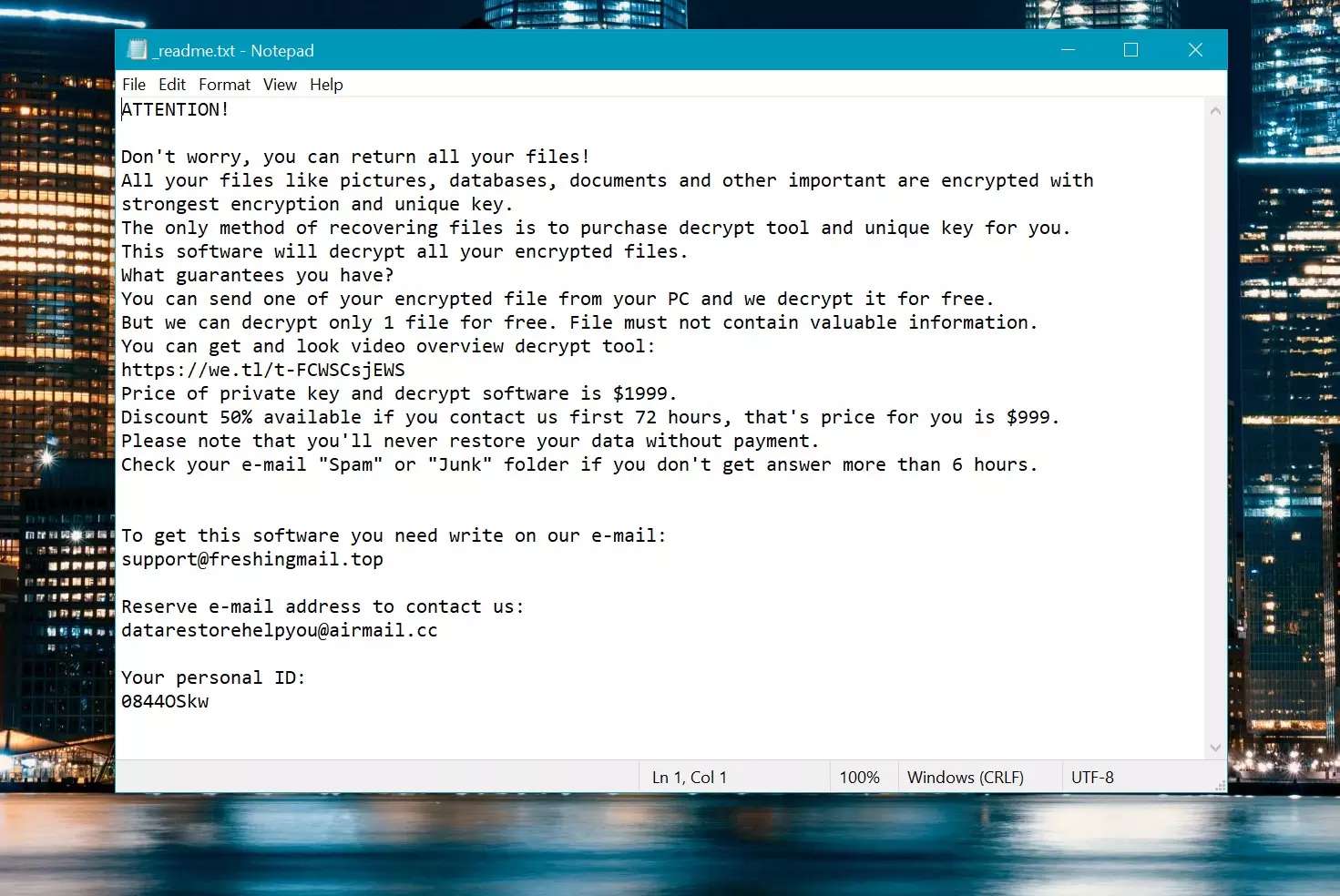

When Veza gets into a computer, it asks for money, paid in Bitcoin, to unlock the files. It leaves a note called “_leggimi.txt” on the desktop and in folders telling you how to pay the money. But even if you pay, there’s no promise your files will be unlocked.

The virus uses a tricky lock called the Algoritmo di crittografia Salsa20 that makes it very hard to open the files without the bad guy’s help. But if the Veza virus couldn’t talk to its home base before it locked the files, it uses a simpler lock that might be easier to open.

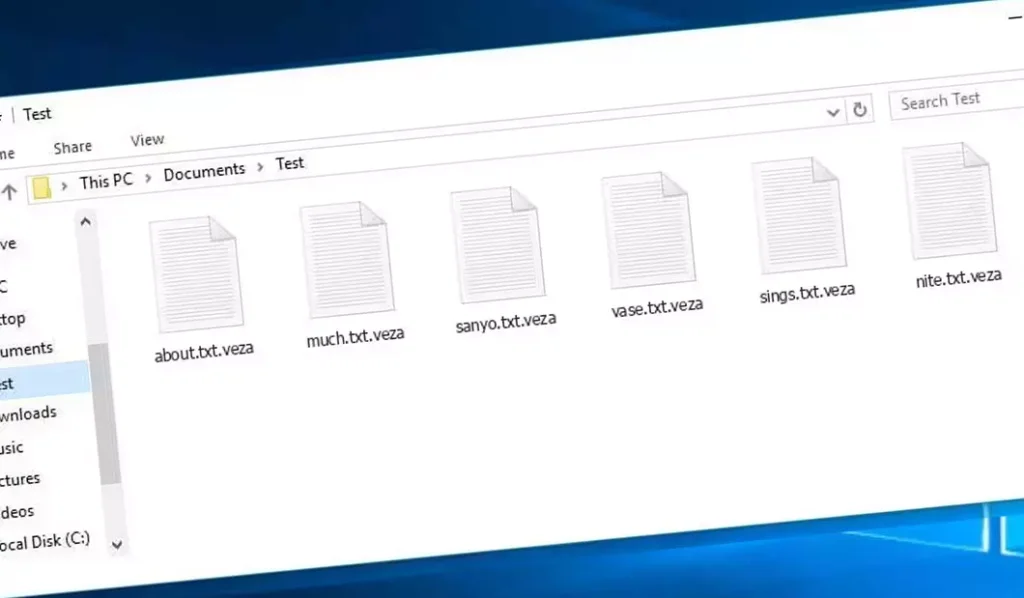

Sotto, an image shows what the locked files look like, contrassegnato dal “.veza” estensione:

Encrypted Files by Veza Ransomware

| Nome | Veza Virus |

| Famiglia 1 | STOP/Djvu ransomware |

| Estensione | .veza |

| Nota sul ransomware | _leggimi.txt |

| Riscatto | Da $499 A $999 (nei Bitcoin) |

| Contatto | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Sintomi |

|

| Recupero | Inizia il recupero con un programma completo scansione antivirus. Sebbene non tutti i file possano essere recuperabili, la nostra guida delinea diversi metodi potenziali per riottenere l'accesso ai file crittografati. |

Veza Virus Overview

When the Veza virus gets onto a computer, it starts doing a lot of sneaky things. Primo, it pretends to be a Windows update with a fake message from a program called winupdate.exe to trick the computer user into thinking everything is normal.

At the same time, it runs another secret program that starts looking for important files on the computer to lock them up. It also uses a special command:

vssadmin.exe Elimina Shadows /All /Quiet

This command stops the computer from being able to go back to how it was before the virus, which means you can’t easily fix what the virus changes.

The virus also messes with a list on the computer that helps it find websites. It changes this list so some websites don’t work anymore, especially sites that could help fix the computer or give advice about the virus. It does this by making the computer think these websites are just on your computer and nowhere else, which isn’t true.

The virus also leaves behind two text files on the computer that have secret codes related to the attack – these are called bowsakkdestx.txt E PersonalID.txt.

But that’s not all. This virus can also sneak in another bad program called Vidar, which can steal passwords and other private stuff from the computer. Here’s what Vidar can do:

- Put other bad programs on the computer.

- Steal passwords from programs like Steam, Telegramma, e Skype.

- Look at and change files without you knowing.

- Steal digital money wallets.

- Let hackers control the computer from far away.

- Take private info like the websites you visit and your saved passwords.

The Veza virus uses a super tough lock called Salsa20 to keep files locked up. If it locks your files with a special key only it knows, it’s really hard to unlock them again. Each key is different for everyone, making it nearly impossible to guess.

If you want to get the key to unlock your files, the hackers ask for $999. They tell you to email them at (support@fishmail.top) to find out how to pay them.

Nota di riscatto: _leggimi.txt

Come rimuovere?

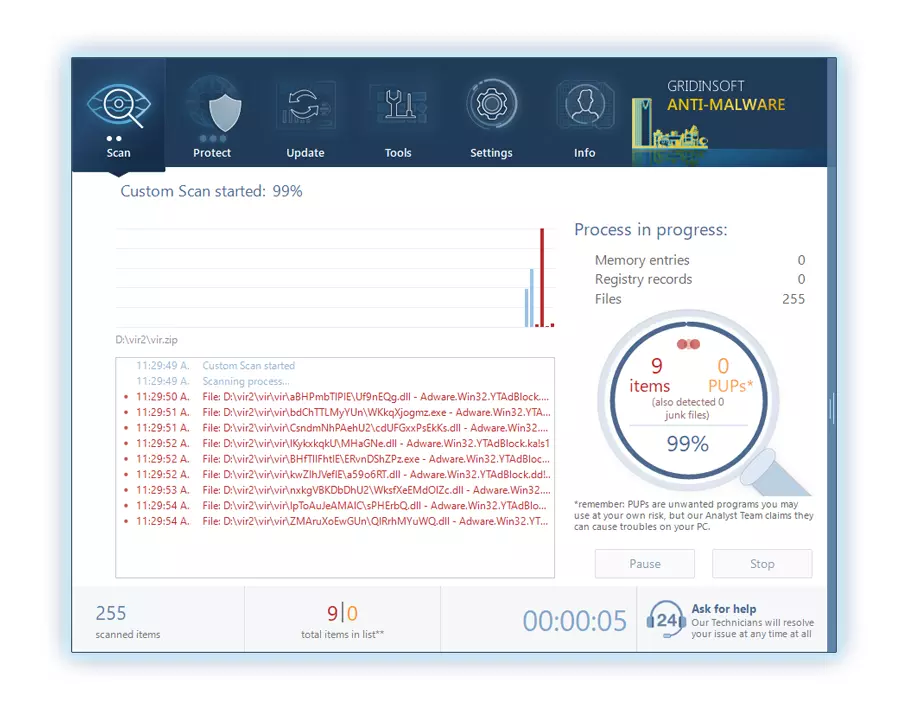

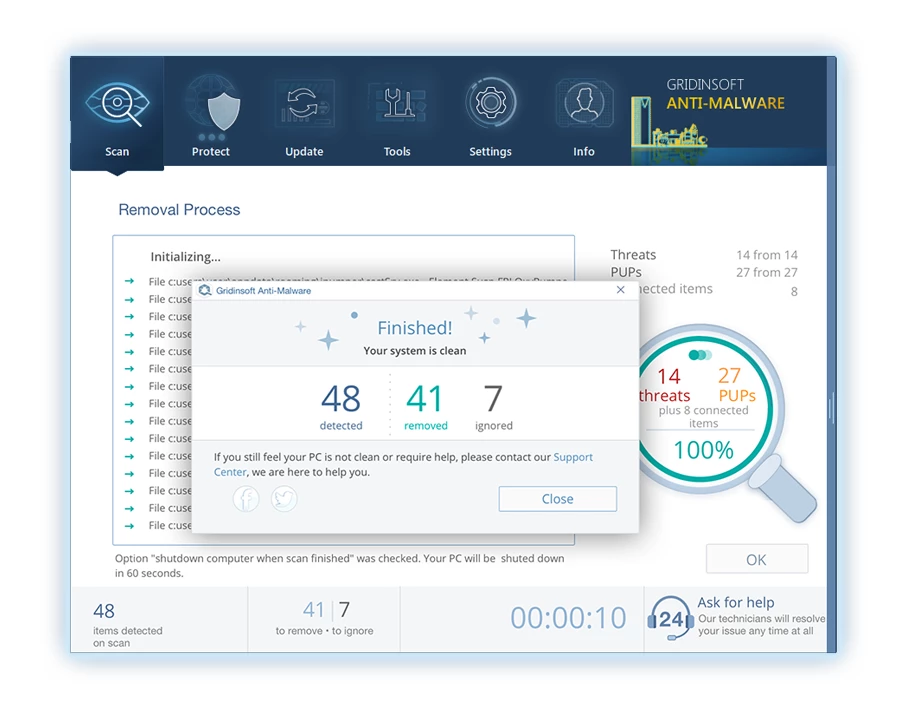

Remove Veza Virus with Gridinsoft Anti-Malware

Da allora utilizziamo questo software anche sui nostri sistemi, ed è sempre riuscito a rilevare i virus. Ha bloccato il ransomware più comune come mostrato dai nostri test con il software, and we assure you that it can remove Veza Virus as well as other malware hiding on your computer.

Utilizzare Gridinsoft per rimuovere minacce dannose, seguire i passaggi seguenti:

1. Inizia scaricando Gridinsoft Anti-Malware, accessibile tramite il pulsante blu qui sotto o direttamente dal sito ufficiale gridinsoft.com.

2.Una volta che il file di installazione di Gridinsoft (setup-gridinsoft-fix.exe) viene scaricato, eseguirlo facendo clic sul file. Follow the installation setup wizard's instructions diligently.

3. Accedi al "Scheda Scansione" on the application's start screen and launch a comprehensive "Scansione completa" per esaminare l'intero computer. Questa scansione inclusiva abbraccia la memoria, elementi di avvio, il registro, servizi, conducenti, e tutti i file, garantendo che rilevi malware nascosto in tutte le posizioni possibili.

Essere pazientare, as the scan duration depends on the number of files and your computer's hardware capabilities. Usa questo tempo per rilassarti o dedicarti ad altre attività.

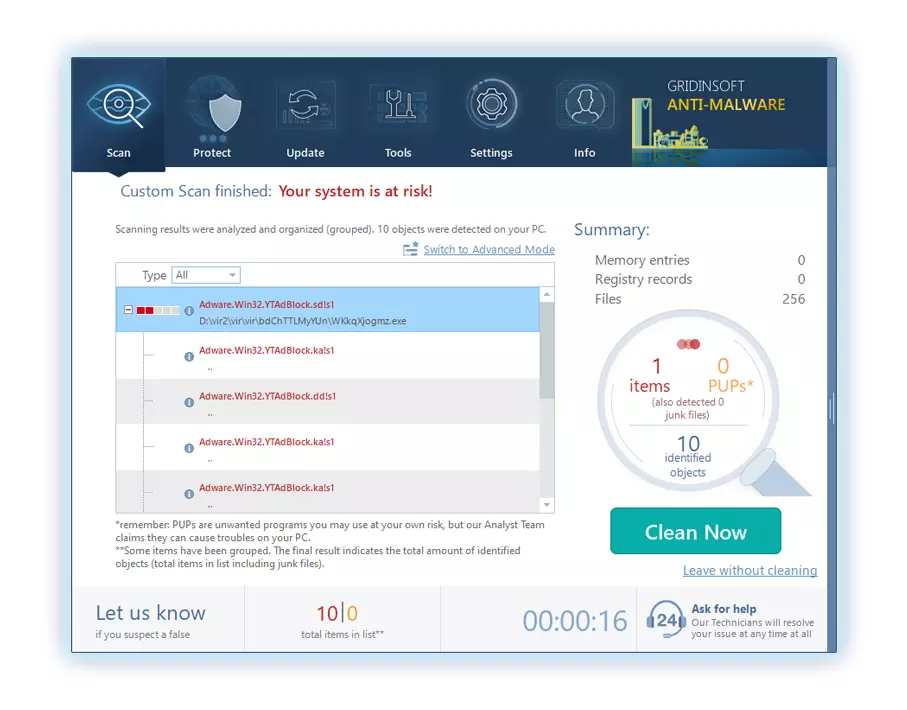

4. Al termine, Anti-Malware presenterà un rapporto dettagliato contenente tutti gli elementi dannosi e le minacce rilevati sul tuo PC.

5. Seleziona tutti gli elementi identificati dal rapporto e fai clic con sicurezza su "Pulisci adesso" pulsante. Questa azione rimuoverà in modo sicuro i file dannosi dal tuo computer, trasferendoli nella zona di quarantena sicura del programma anti-malware per prevenire ulteriori azioni dannose.

6. Se richiesto, riavviare il computer per finalizzare la procedura di scansione completa del sistema. Questo passaggio è fondamentale per garantire la rimozione completa di eventuali minacce rimanenti. Dopo il riavvio, Gridinsoft Anti-Malware si aprirà e visualizzerà un messaggio di conferma completamento della scansione.

Ricorda che Gridinsoft offre una prova gratuita di 6 giorni. Ciò significa che puoi sfruttare gratuitamente il periodo di prova per sperimentare tutti i vantaggi del software e prevenire eventuali future infezioni da malware sul tuo sistema. Embrace this opportunity to fortify your computer's security without any financial commitment.

Videoguida

How To Decrypt .veza Files?

Primo, prova a eliminare il “.veza” estensione da alcuni file di grandi dimensioni e quindi aprirli. Questo malware ha difficoltà con la crittografia di file di grandi dimensioni. Il virus non è riuscito a bloccare il file al momento dell'accesso o ha riscontrato un bug e omesso aggiungendo il marcatore del file. Se i tuoi file superano le dimensioni di 2 GB, quest'ultimo scenario è più probabile.

I criminali hanno rilasciato le estensioni più recenti verso la fine di agosto 2019 dopo aver apportato diverse modifiche.

Le modifiche apportate dai criminali hanno reso STOPDecrypter non supportato, portando alla sua sostituzione con Emsisoft Decryptor per STOP Djvu Ransomware sviluppato da Emsisoft.

- Scarica ed esegui lo strumento di decrittazione: Scaricamento strumento di decrittazione. Assicurati di eseguire l'utilità di decrittografia come amministratore e di accettare i termini di licenza visualizzati facendo clic su “SÌ” pulsante. Dopo aver accettato i termini della licenza.

- Seleziona le cartelle per la decrittografia: Il decrittatore, per impostazione predefinita, seleziona automaticamente le directory sulle unità connesse e di rete per la decrittografia. Usa il “Aggiungere” pulsante per selezionare posizioni aggiuntive. A seconda della famiglia di malware, i decryptor offrono varie opzioni, che puoi attivare o disattivare nella scheda Opzioni. Sotto, troverai l'elenco dettagliato delle opzioni attualmente attive.

- Avviare la decrittografia facendo clic su “Decifrare” Pulsante. Dopo aver aggiunto tutte le posizioni desiderate all'elenco, fare clic su “Decifrare” pulsante per avviare il processo di decrittazione. Il decryptor ti informerà al completamento del processo di decrittazione. Se necessario per la documentazione, è possibile salvare il report facendo clic su “Salva registro” pulsante. È anche possibile copiare il report negli appunti per incollarlo in e-mail o messaggi.

How to Restore .veza Files?

In qualche caso, il ransomware non riesce a crittografare i tuoi file…

The Veza ransomware encryption process involves encrypting each file byte-by-byte, creando un duplicato, e poi cancellando (non sovrascrivere) il file originale. Questa eliminazione significa che il disco fisico non elenca più il file nel suo sistema, anche se il file originale rimane sull'unità. Il settore che conteneva il file potrebbe ancora contenerlo, ma poiché il sistema non lo elenca, nuovi dati possono sovrascriverlo. Tuttavia, un software speciale può recuperare i tuoi file.

Realizzarlo era un algoritmo online, Sapevo che recuperare i miei file crittografati era impossibile. La mia unità di backup, collegati durante l'infezione, sembrava infetto anche lui. Ogni cartella sulla mia unità di backup sembrava crittografata. Nonostante questo, Sono riuscito a riprendermi quasi 80% del mio spazio di archiviazione da 2 TB.

Esaminando le cartelle, In ognuno ho trovato delle richieste di riscatto. L'apertura di alcuni ha rivelato che solo i file non presenti nelle sottocartelle erano crittografati. Scavando in sottocartelle su altre cartelle, Ho scoperto file non crittografati. A differenza delle mie unità C e D in cui ogni cartella, comprese le sottocartelle, è stato crittografato, le sottocartelle dell'unità di backup sono state salvate 80% dei miei dati.

Considero fortunato il fatto di aver trovato questa scappatoia sul mio disco di backup. Inoltre, Ne ho recuperato un altro 10% dei miei dati da un disco rigido su un altro PC. Così, il mio consiglio per l'utilizzo di un'unità di backup è di creare sottocartelle. In parte è stata fortuna, ma anche sfortuna che il virus abbia colpito durante il trasferimento di file dal mio backup.

Spero che questa esperienza possa aiutare altri in situazioni simili.

Jamie NewlandRecupera i tuoi file con Photorec

FotoReg, progettato per il recupero di file da dischi danneggiati o cancellazione accidentale, ora supporta il ripristino 400 tipi di file, making it useful after a Veza attack.

Primo, scarica PhotoRec. È gratuito, ma lo sviluppatore non offre alcuna garanzia per il ripristino dei file. PhotoRec viene fornito con TestDisk, un altro strumento dello stesso sviluppatore, sotto il nome TestDisk. Tuttavia, PhotoRec è incluso nell'archivio.

Per avviare PhotoRec, aprire il “qphotorec_win.exe” file. Non è necessaria alcuna installazione poiché il programma contiene tutti i file richiesti, consentendone l'esecuzione da un'unità USB.

Lascia un commento