Cos'è il virus QEHU?

QEHU un tipo di ransomware STOP/Djvu, crittografa i file sui computer, rendendoli inaccessibili. Si rivolge a una varietà di tipi di file, aggiungendo a “.qehu” estensione ad essi, che rende i file inutilizzabili senza una chiave di decrittazione.

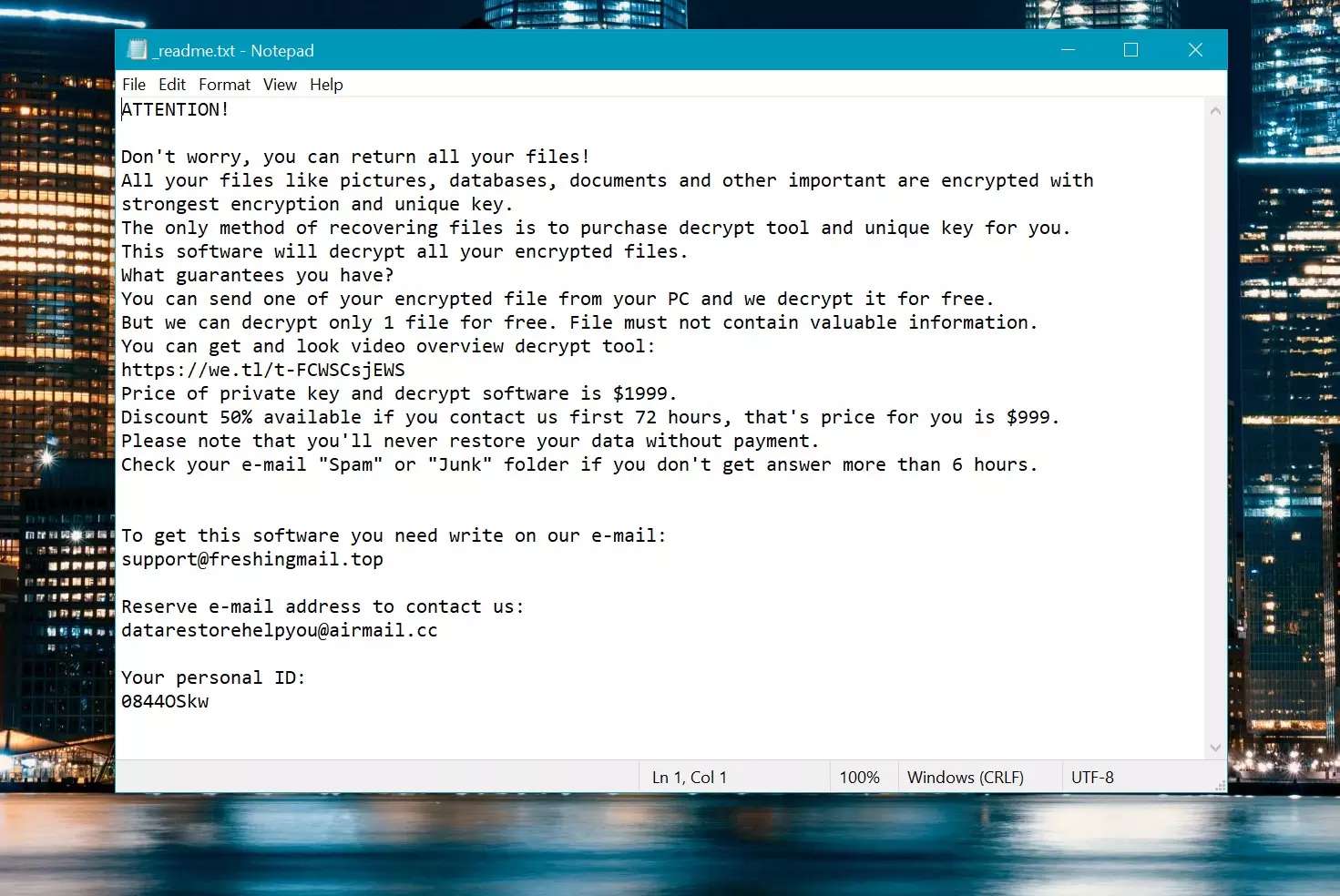

Dopo aver infettato un sistema, Qehu demands a ransom in Bitcoin for decrypting files. Le vittime trovano a “_leggimi.txt” guida sui desktop e all'interno delle cartelle che istruisce su come effettuare il pagamento, sebbene il pagamento non garantisca il recupero.

Il virus impiega il Algoritmo di crittografia Salsa20, il che complica gli sforzi di decrittazione senza la collaborazione dell’aggressore. Tuttavia, if Qehu cannot connect to its server before starting the encryption, utilizza una chiave offline standard, offrendo una potenziale via per la decrittazione.

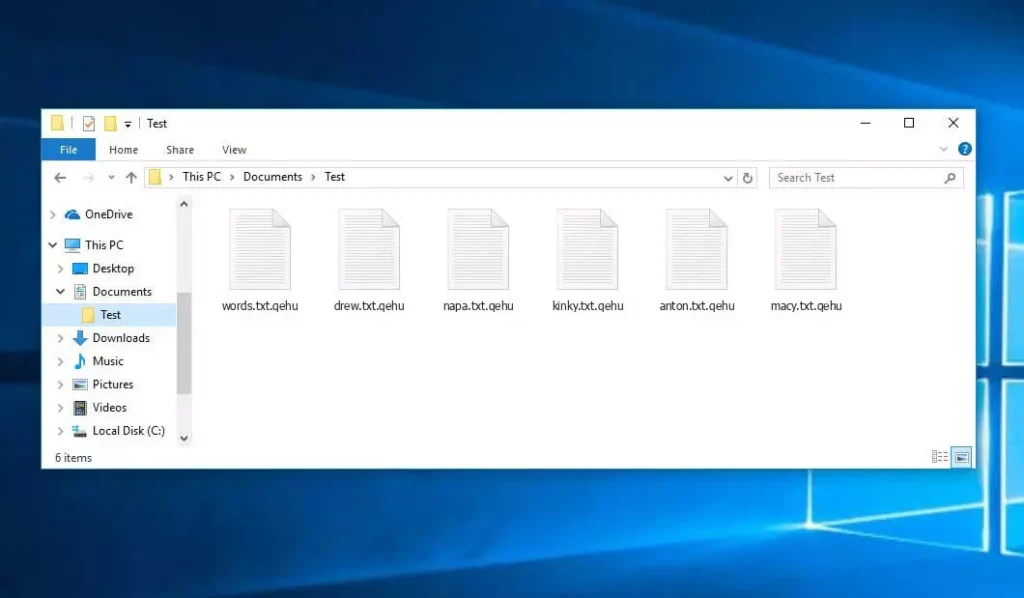

Sotto, un'immagine mostra l'aspetto dei file crittografati, contrassegnato dal “.qehu” estensione:

Encrypted Qehu Files: Windows PC

| Nome | Qehu Virus |

| Famiglia 1 | STOP/Djvu ransomware |

| Estensione | .qehu |

| Nota sul ransomware | _leggimi.txt |

| Riscatto | Da $499 A $999 (nei Bitcoin) |

| Contatto | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Sintomi |

|

| Recupero | Inizia il recupero con un programma completo scansione antivirus. Sebbene non tutti i file possano essere recuperabili, la nostra guida delinea diversi metodi potenziali per riottenere l'accesso ai file crittografati. |

Qehu Virus Overview

Qehu ransomware executes a set of procedures on a victim’s computer upon arrival. Avvia winupdate.exe come uno dei processi iniziali, che visualizza una richiesta di aggiornamento fraudolenta di Windows durante l'attacco per convincere la vittima che il suo PC sta rallentando a causa di un aggiornamento di Windows.

Nel frattempo, il ransomware esegue un altro processo (nominato con 4 caratteri casuali), che inizia a scansionare il computer alla ricerca di file di destinazione e a crittografarli. Quindi rimuove le copie shadow del volume dal sistema utilizzando il seguente comando CMD:

vssadmin.exe Elimina Shadows /All /Quiet

Una volta rimosso, diventa impossibile recuperare lo stato precedente del computer utilizzando i punti di ripristino del sistema. Gli operatori di ransomware eliminano qualsiasi approccio integrato di Windows che potrebbe aiutare la vittima a ripristinare i file gratuitamente. Inoltre, modificano il file HOSTS di Windows aggiungendovi un elenco di domini, reindirizzandoli all'IP localhost, che si traduce in un errore DNS_PROBE_FINISHED_NXDOMAIN quando la vittima tenta di aprire uno dei siti Web bloccati.

Abbiamo osservato che il ransomware tenta di impedire ai siti Web di pubblicare varie guide pratiche per gli utenti di computer. Chiaramente, limitando domini specifici, gli aggressori tentano di impedire alle vittime di accedere a informazioni online pertinenti e utili relative agli attacchi ransomware. Il virus memorizza anche due file .txt sul computer della vittima che forniscono informazioni relative all’attacco: la chiave pubblica della vittima e un ID personale, nominato bowsakkdestx.txt E PersonalID.txt.

Dopo tutte queste modifiche, il malware non si ferma. Le varianti di STOP/DJVU spesso implementano il trojan Vidar che ruba le password su sistemi compromessi, una minaccia con un vasto elenco di capacità, compreso:

- Infiltrazione ed esecuzione di malware sul computer della vittima per ottenere un accesso non autorizzato.

- Ottenere l'accesso non autorizzato alle credenziali di accesso di Steam, Telegramma, e Skype.

- Manipolazione e visualizzazione di file sul computer della vittima senza il suo consenso.

- Rubare portafogli di criptovaluta dal sistema della vittima.

- Concedere agli hacker il controllo remoto sul computer della vittima per vari scopi dannosi.

- Estrazione di informazioni sensibili come i cookie del browser, password salvate, e cronologia di navigazione.

L'algoritmo di crittografia nel ransomware STOP/Djvu è Salse20. COSÌ, una volta crittografato i tuoi dati con una chiave di decrittazione online, le possibilità di recuperare i tuoi file diventano piuttosto basse. Questa chiave è unica per ogni vittima, e trovarne uno adatto richiederebbe una quantità di tempo impraticabile.

Anche recuperare la chiave online in un altro modo è quasi impossibile. The hackers spread the Qehu infection on the server where it is stored. Per ricevere il codice di decriptazione, il pagamento dovrebbe essere $999. Per i dettagli del pagamento, le vittime devono contattare gli hacker via e-mail (support@fishmail.top).

Nota di riscatto: _leggimi.txt

Come rimuovere?

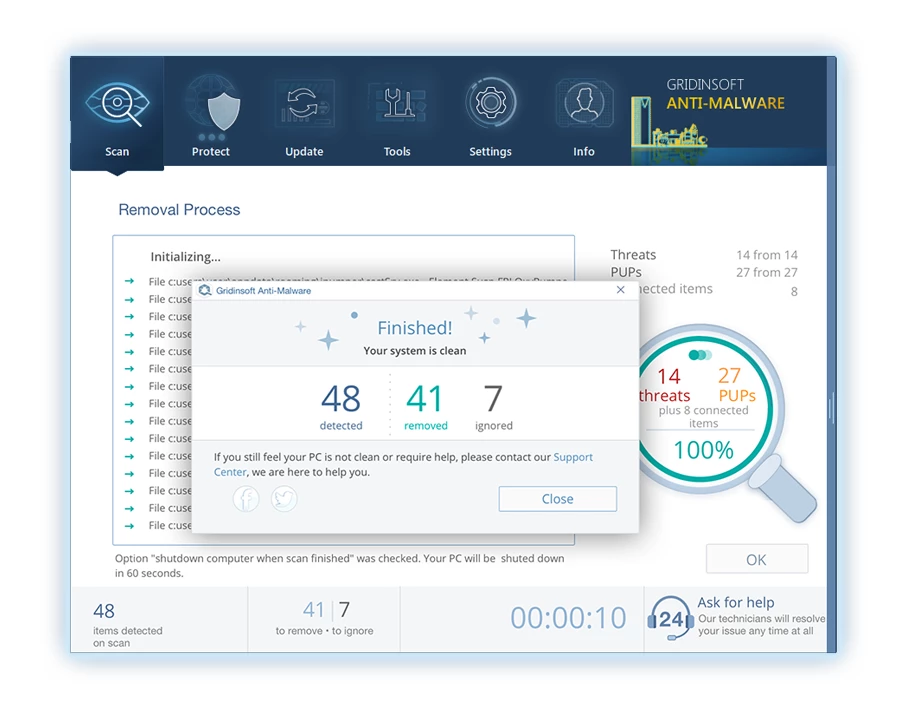

Remove Qehu Virus with Gridinsoft Anti-Malware

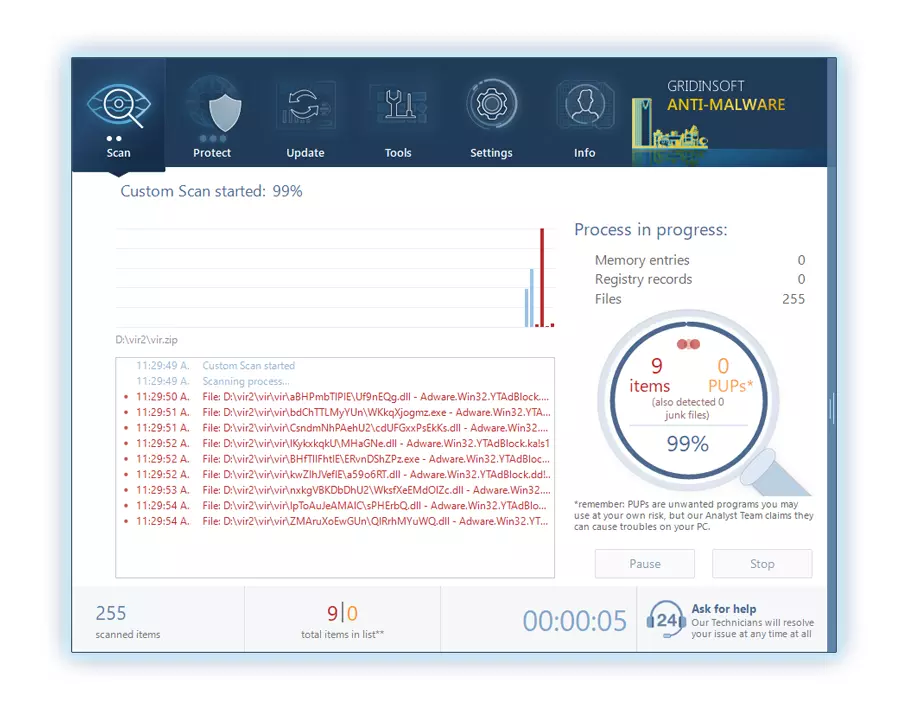

Da allora utilizziamo questo software anche sui nostri sistemi, ed è sempre riuscito a rilevare i virus. Ha bloccato il ransomware più comune come mostrato dai nostri test con il software, and we assure you that it can remove Qehu Virus as well as other malware hiding on your computer.

Utilizzare Gridinsoft per rimuovere minacce dannose, seguire i passaggi seguenti:

1. Inizia scaricando Gridinsoft Anti-Malware, accessibile tramite il pulsante blu qui sotto o direttamente dal sito ufficiale gridinsoft.com.

2.Una volta che il file di installazione di Gridinsoft (setup-gridinsoft-fix.exe) viene scaricato, eseguirlo facendo clic sul file. Follow the installation setup wizard's instructions diligently.

3. Accedi al "Scheda Scansione" on the application's start screen and launch a comprehensive "Scansione completa" per esaminare l'intero computer. Questa scansione inclusiva abbraccia la memoria, elementi di avvio, il registro, servizi, conducenti, e tutti i file, garantendo che rilevi malware nascosto in tutte le posizioni possibili.

Essere pazientare, as the scan duration depends on the number of files and your computer's hardware capabilities. Usa questo tempo per rilassarti o dedicarti ad altre attività.

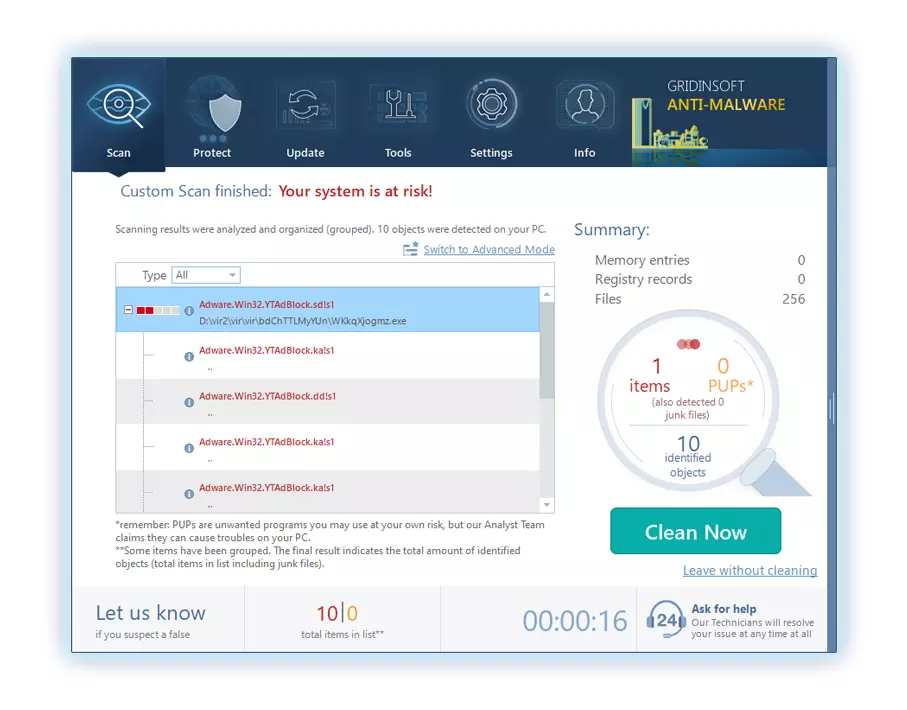

4. Al termine, Anti-Malware presenterà un rapporto dettagliato contenente tutti gli elementi dannosi e le minacce rilevati sul tuo PC.

5. Seleziona tutti gli elementi identificati dal rapporto e fai clic con sicurezza su "Pulisci adesso" pulsante. Questa azione rimuoverà in modo sicuro i file dannosi dal tuo computer, trasferendoli nella zona di quarantena sicura del programma anti-malware per prevenire ulteriori azioni dannose.

6. Se richiesto, riavviare il computer per finalizzare la procedura di scansione completa del sistema. Questo passaggio è fondamentale per garantire la rimozione completa di eventuali minacce rimanenti. Dopo il riavvio, Gridinsoft Anti-Malware si aprirà e visualizzerà un messaggio di conferma completamento della scansione.

Ricorda che Gridinsoft offre una prova gratuita di 6 giorni. Ciò significa che puoi sfruttare gratuitamente il periodo di prova per sperimentare tutti i vantaggi del software e prevenire eventuali future infezioni da malware sul tuo sistema. Embrace this opportunity to fortify your computer's security without any financial commitment.

Videoguida

How To Decrypt .qehu Files?

Primo, prova a eliminare il “.qehu” estensione da alcuni file di grandi dimensioni e quindi aprirli. Questo malware ha difficoltà con la crittografia di file di grandi dimensioni. Il virus non è riuscito a bloccare il file al momento dell'accesso oppure ha riscontrato un bug e non ha aggiunto il contrassegno del file. Se i tuoi file superano le dimensioni di 2 GB, quest'ultimo scenario è più probabile.

I criminali hanno rilasciato le estensioni più recenti verso la fine di agosto 2019 dopo aver apportato diverse modifiche.

Le modifiche apportate dai criminali hanno reso STOPDecrypter non supportato, portando alla sua sostituzione con Emsisoft Decryptor per STOP Djvu Ransomware sviluppato da Emsisoft.

- Scarica ed esegui lo strumento di decrittazione: Scaricamento strumento di decrittazione. Assicurati di eseguire l'utilità di decrittografia come amministratore e di accettare i termini di licenza visualizzati facendo clic su “SÌ” pulsante. Dopo aver accettato i termini della licenza.

- Seleziona le cartelle per la decrittografia: Il decrittatore, per impostazione predefinita, seleziona automaticamente le directory sulle unità connesse e di rete per la decrittografia. Usa il “Aggiungere” pulsante per selezionare posizioni aggiuntive. A seconda della famiglia di malware, i decryptor offrono varie opzioni, che puoi attivare o disattivare nella scheda Opzioni. Sotto, troverai l'elenco dettagliato delle opzioni attualmente attive.

- Avviare la decrittografia facendo clic su “Decifrare” Pulsante. Dopo aver aggiunto tutte le posizioni desiderate all'elenco, fare clic su “Decifrare” pulsante per avviare il processo di decrittazione. Il decryptor ti informerà al completamento del processo di decrittazione. Se necessario per la documentazione, è possibile salvare il report facendo clic su “Salva registro” pulsante. È anche possibile copiare il report negli appunti per incollarlo in e-mail o messaggi.

How to Restore .qehu Files?

In alcuni casi, il ransomware non riesce a crittografare i tuoi file…

The Qehu ransomware encryption process involves encrypting each file byte-by-byte, creando un duplicato, e poi cancellando (non sovrascrivere) il file originale. Questa eliminazione significa che il disco fisico non elenca più il file nel suo sistema, anche se il file originale rimane sull'unità. Il settore che conteneva il file potrebbe ancora contenerlo, ma poiché il sistema non lo elenca, nuovi dati possono sovrascriverlo. Tuttavia, un software speciale può recuperare i tuoi file.

Realizzarlo era un algoritmo online, Sapevo che recuperare i miei file crittografati era impossibile. La mia unità di backup, collegati durante l'infezione, sembrava infetto anche lui. Ogni cartella sulla mia unità di backup sembrava crittografata. Nonostante questo, Sono riuscito a riprendermi quasi 80% del mio spazio di archiviazione da 2 TB.

Esaminando le cartelle, In ognuno ho trovato delle richieste di riscatto. L'apertura di alcuni ha rivelato che solo i file non presenti nelle sottocartelle erano crittografati. Esplorare le sottocartelle di altre cartelle, Ho scoperto file non crittografati. A differenza delle mie unità C e D in cui ogni cartella, comprese le sottocartelle, è stato crittografato, le sottocartelle dell'unità di backup sono state salvate 80% dei miei dati.

Considero fortunato il fatto di aver trovato questa scappatoia sul mio disco di backup. Inoltre, Ne ho recuperato un altro 10% dei miei dati da un disco rigido su un altro PC. Così, il mio consiglio per l'utilizzo di un'unità di backup è di creare sottocartelle. In parte è stata fortuna, ma anche sfortuna che il virus abbia colpito durante il trasferimento di file dal mio backup.

Spero che questa esperienza possa aiutare altri in situazioni simili.

Jamie NewlandRecover Qehu Files with PhotoRec

FotoReg, progettato per il recupero di file da dischi danneggiati o cancellazione accidentale, ora supporta il ripristino 400 tipi di file, making it useful after a Qehu attack.

Primo, scarica PhotoRec. È gratuito, ma lo sviluppatore non offre alcuna garanzia per il ripristino dei file. PhotoRec viene fornito con TestDisk, un altro strumento dello stesso sviluppatore, sotto il nome TestDisk. Tuttavia, PhotoRec è incluso nell'archivio.

Per avviare PhotoRec, aprire il “qphotorec_win.exe” file. Non è necessaria alcuna installazione poiché il programma contiene tutti i file richiesti, consentendone l'esecuzione da un'unità USB.

Lascia un commento