Qu'est-ce que le virus Veza?

The Veza virus is like a bad magic spell that locks up files on computers so you can’t use them. It changes the names of files by adding “.veza” at the end, which means you can’t open them without a special key.

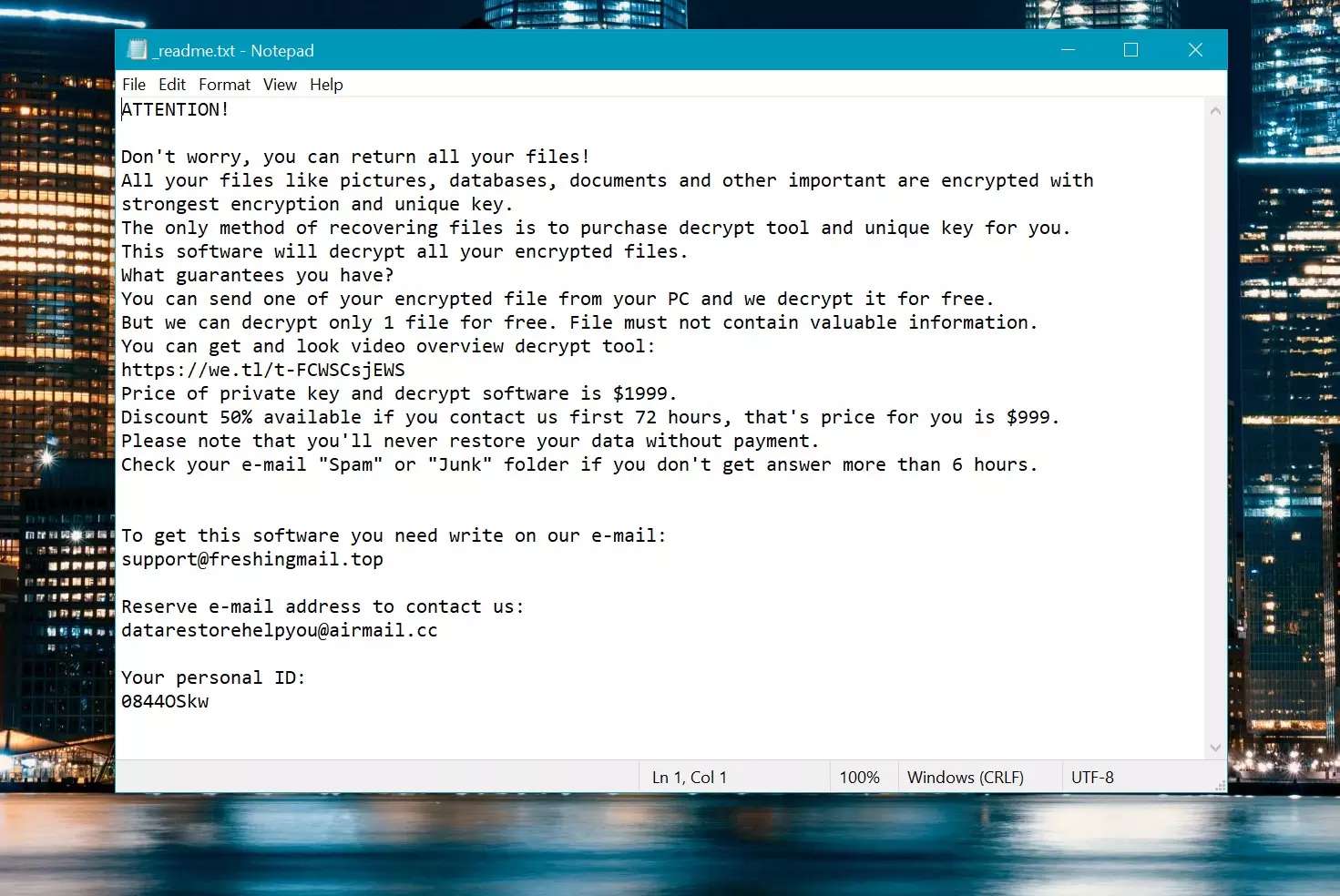

When Veza gets into a computer, it asks for money, paid in Bitcoin, to unlock the files. It leaves a note called “_readme.txt” on the desktop and in folders telling you how to pay the money. But even if you pay, there’s no promise your files will be unlocked.

The virus uses a tricky lock called the Algorithme de cryptage Salsa20 that makes it very hard to open the files without the bad guy’s help. But if the Veza virus couldn’t talk to its home base before it locked the files, it uses a simpler lock that might be easier to open.

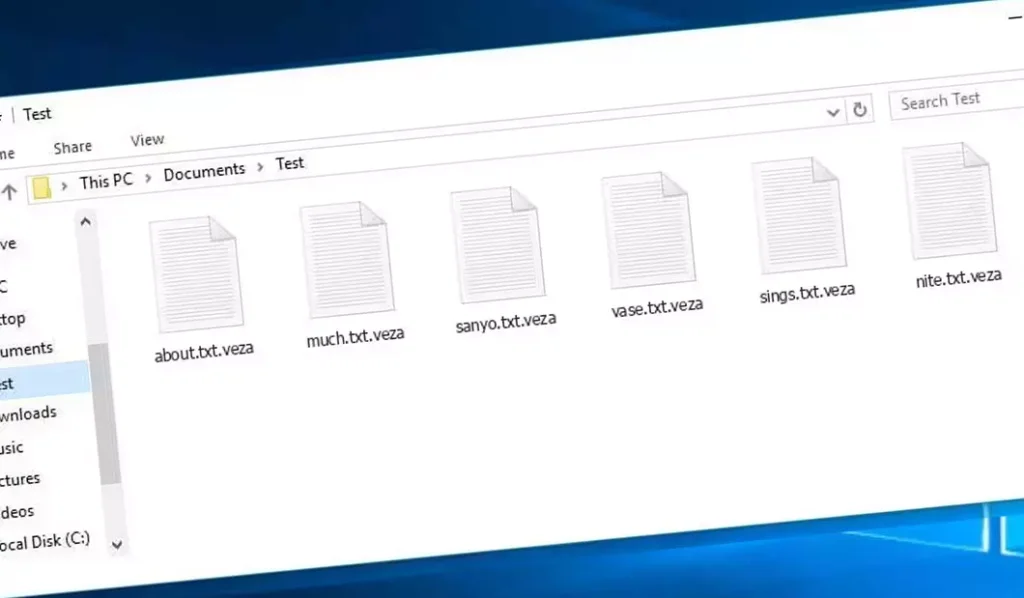

Ci-dessous, an image shows what the locked files look like, marqué par le “.veza” extension:

Encrypted Files by Veza Ransomware

| Nom | Veza Virus |

| Famille 1 | STOP/Djvu Ransomware |

| Extension | .veza |

| Remarque sur les rançongiciels | _readme.txt |

| Une rançon | Depuis $499 à $999 (en Bitcoin) |

| Contact | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Symptômes |

|

| Récupération | Commencez la récupération avec un programme complet analyse antivirus. Bien que tous les fichiers ne soient pas récupérables, notre guide présente plusieurs méthodes potentielles pour retrouver l'accès aux fichiers cryptés. |

Veza Virus Overview

When the Veza virus gets onto a computer, it starts doing a lot of sneaky things. D'abord, it pretends to be a Windows update with a fake message from a program called winupdate.exe to trick the computer user into thinking everything is normal.

At the same time, it runs another secret program that starts looking for important files on the computer to lock them up. It also uses a special command:

vssadmin.exe supprimer des ombres / tout / silencieux

This command stops the computer from being able to go back to how it was before the virus, which means you can’t easily fix what the virus changes.

The virus also messes with a list on the computer that helps it find websites. It changes this list so some websites don’t work anymore, especially sites that could help fix the computer or give advice about the virus. It does this by making the computer think these websites are just on your computer and nowhere else, which isn’t true.

The virus also leaves behind two text files on the computer that have secret codes related to the attack – these are called Bowsakkdestx.txt et PersonalId.txt.

But that’s not all. This virus can also sneak in another bad program called Vidar, which can steal passwords and other private stuff from the computer. Here’s what Vidar can do:

- Put other bad programs on the computer.

- Steal passwords from programs like Steam, Télégramme, et Skype.

- Look at and change files without you knowing.

- Steal digital money wallets.

- Let hackers control the computer from far away.

- Take private info like the websites you visit and your saved passwords.

The Veza virus uses a super tough lock called Salsa20 to keep files locked up. If it locks your files with a special key only it knows, it’s really hard to unlock them again. Each key is different for everyone, making it nearly impossible to guess.

If you want to get the key to unlock your files, the hackers ask for $999. They tell you to email them at (support@fishmail.top) to find out how to pay them.

Note de rançon: _readme.txt

Comment enlever?

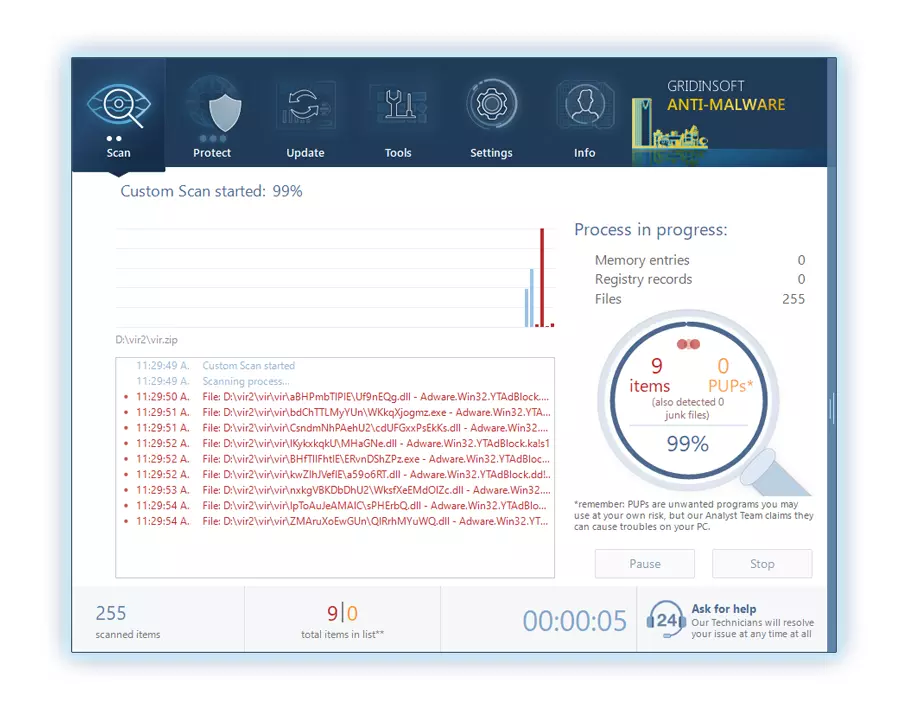

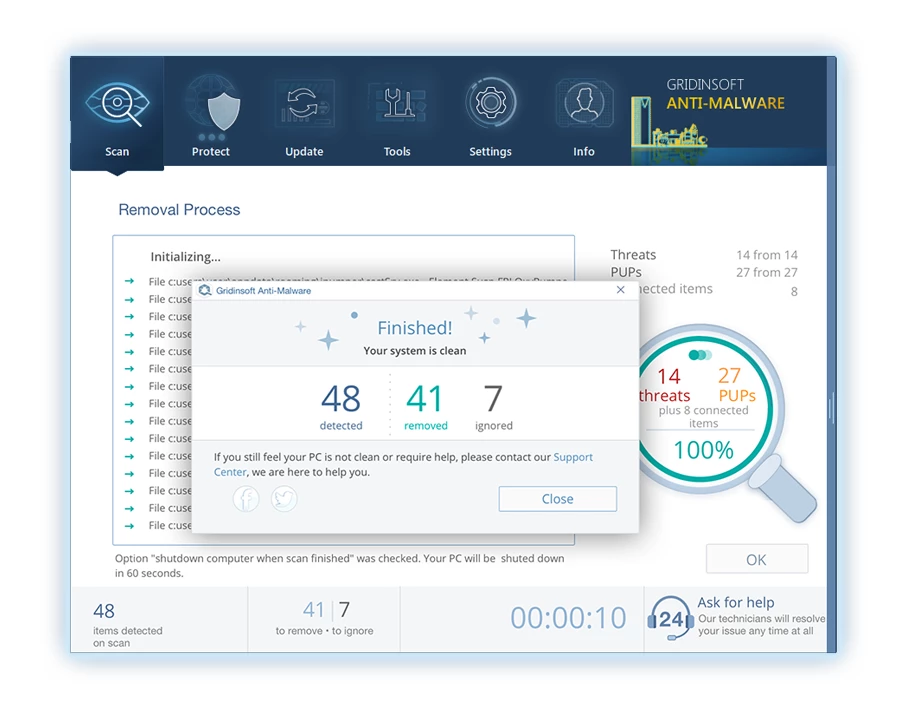

Remove Veza Virus with Gridinsoft Anti-Malware

Nous utilisons également ce logiciel sur nos systèmes depuis, et il a toujours réussi à détecter les virus. Il a bloqué les Ransomwares les plus courants comme montré par nos tests avec le logiciel, and we assure you that it can remove Veza Virus as well as other malware hiding on your computer.

Pour utiliser Gridinsoft pour supprimer les menaces malveillantes, suivez les étapes ci-dessous:

1. Commencez par télécharger Gridinsoft Anti-Malware, accessible via le bouton bleu ci-dessous ou directement depuis le site officiel grilleinsoft.com.

2.Une fois le fichier d'installation de Gridinsoft (setup-gridinsoft-fix.exe) est téléchargé, exécutez-le en cliquant sur le fichier. Follow the installation setup wizard's instructions diligently.

3. Accéder au "Onglet Numérisation" on the application's start screen and launch a comprehensive "Scan complet" pour examiner l'intégralité de votre ordinateur. Cette analyse inclusive englobe la mémoire, éléments de démarrage, le registre, prestations de service, Conducteurs, et tous les fichiers, s'assurer qu'il détecte les logiciels malveillants cachés dans tous les emplacements possibles.

Sois patient, as the scan duration depends on the number of files and your computer's hardware capabilities. Profitez de ce temps pour vous détendre ou vous occuper d'autres tâches.

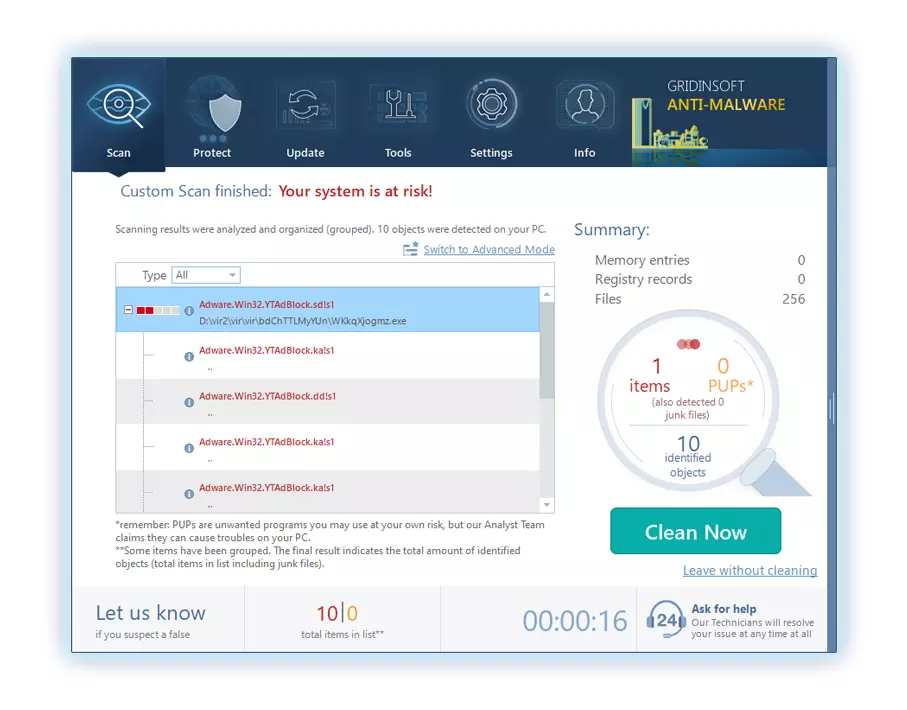

4. Une fois terminé, Anti-Malware présentera un rapport détaillé contenant tous les éléments malveillants et menaces détectés sur votre PC.

5. Sélectionnez tous les éléments identifiés dans le rapport et cliquez en toute confiance sur le "Nettoie maintenant" bouton. Cette action supprimera en toute sécurité les fichiers malveillants de votre ordinateur, les transférer vers la zone de quarantaine sécurisée du programme anti-malware pour éviter toute autre action nuisible.

6. Si vous y êtes invité, redémarrez votre ordinateur pour finaliser la procédure d'analyse complète du système. Cette étape est cruciale pour garantir la suppression complète de toutes les menaces restantes.. Après le redémarrage, Gridinsoft Anti-Malware s'ouvrira et affichera un message confirmant le fin de l'analyse.

N'oubliez pas que Gridinsoft propose un essai gratuit de 6 jours. Cela signifie que vous pouvez profiter gratuitement de la période d'essai pour profiter de tous les avantages du logiciel et prévenir toute future infection par des logiciels malveillants sur votre système.. Embrace this opportunity to fortify your computer's security without any financial commitment.

Guide vidéo

How To Decrypt .veza Files?

D'abord, essayez de supprimer le “.veza” extension à partir de quelques gros fichiers, puis en les ouvrant. Ce malware a du mal à chiffrer les fichiers volumineux. The virus either failed to lock the file upon access or encountered a bug and omitted adding the file marker. Si la taille de vos fichiers dépasse 2 Go, ce dernier scénario est plus probable.

Les criminels ont publié les dernières extensions vers la fin août 2019 après avoir fait plusieurs modifications.

Les modifications apportées par les criminels ont rendu STOPDecrypter non pris en charge, conduisant à son remplacement par Emsisoft Decryptor pour STOP Djvu Ransomware développé par Emsisoft.

- Téléchargez et exécutez l'outil de décryptage: Télécharger outil de décryptage. Assurez-vous d'exécuter l'utilitaire de décryptage en tant qu'administrateur et acceptez les termes de licence qui s'affichent en cliquant sur le bouton “Oui” bouton. En acceptant les termes de la licence.

- Sélectionnez les dossiers pour le décryptage: Le décrypteur, par défaut, sélectionne automatiquement les répertoires sur les lecteurs connectés et réseau pour le décryptage. Utilisez le “Ajouter” bouton pour sélectionner des emplacements supplémentaires. Selon la famille de malwares, les décrypteurs offrent diverses options, que vous pouvez activer ou désactiver dans l'onglet Options. Ci-dessous, vous trouverez une liste détaillée des options actuellement actives.

- Lancez le décryptage en cliquant sur le “Décrypter” Bouton. Après avoir ajouté tous les emplacements souhaités à la liste, clique le “Décrypter” bouton pour démarrer le processus de décryptage. Le décrypteur vous informera une fois le processus de décryptage terminé. Si nécessaire pour la documentation, vous pouvez enregistrer le rapport en cliquant sur le “Enregistrer le journal” bouton. Il est également possible de copier le rapport dans votre presse-papiers pour le coller dans des e-mails ou des messages..

How to Restore .veza Files?

In some case, le ransomware ne parvient pas à chiffrer vos fichiers…

The Veza ransomware encryption process involves encrypting each file byte-by-byte, créer un duplicata, puis en supprimant (ne pas écraser) le fichier d'origine. Cette suppression signifie que le disque physique ne répertorie plus le fichier dans son système, bien que le fichier original reste sur le disque. Le secteur qui détenait le fichier pourrait encore le contenir, mais comme le système ne le répertorie pas, les nouvelles données peuvent les écraser. Cependant, un logiciel spécial peut récupérer vos fichiers.

Réalisant qu'il s'agissait d'un algorithme en ligne, Je savais que récupérer mes fichiers cryptés était impossible. Mon disque de sauvegarde, connecté pendant l’infection, semblait infecté aussi. Chaque dossier de mon lecteur de sauvegarde semblait crypté. Malgré cela, J'ai réussi à récupérer presque 80% de mon stockage de 2 To.

Examiner les dossiers, J'ai trouvé des notes de rançon dans chacun. En ouvrir certains a révélé que seuls les fichiers ne se trouvant pas dans des sous-dossiers étaient cryptés. Delving into subfolders on other folders, J'ai découvert des fichiers non cryptés. Contrairement à mes lecteurs C et D où chaque dossier, y compris les sous-dossiers, a été crypté, les sous-dossiers de mon lecteur de sauvegarde sont enregistrés 80% de mes données.

Je considère que trouver cette faille sur mon disque de sauvegarde est une chance. En plus, J'en ai récupéré un autre 10% de mes données depuis un disque dur sur un autre PC. Ainsi, mon conseil pour utiliser un lecteur de sauvegarde est de créer des sous-dossiers. C'était en partie de la chance, mais aussi malheur que le virus ait frappé lors des transferts de fichiers depuis ma sauvegarde.

J'espère que cette expérience pourra aider d'autres personnes dans des situations similaires.

Jamie NewlandRecover Your Files with PhotoRec

Enregistrement photo, conçu pour la récupération de fichiers à partir de disques endommagés ou d'une suppression accidentelle, prend désormais en charge la restauration 400 types de fichier, making it useful after a Veza attack.

D'abord, Télécharger PhotoRec. C'est gratuit, mais le développeur n'offre aucune garantie pour la restauration des fichiers. PhotoRec est fourni avec TestDisk, un autre outil du même développeur, sous le nom TestDisk. Cependant, PhotoRec est inclus dans l'archive.

Pour démarrer PhotoRec, ouvrir le “qphotorec_win.exe” déposer. Aucune installation n'est nécessaire car le programme contient tous les fichiers requis, lui permettant de fonctionner à partir d'une clé USB.

Laissez un commentaire