Qu'est-ce que le virus UAJS?

UAJS Un type de ransomware d'arrêt / DJVU, crypte les fichiers sur les ordinateurs, les rendre inaccessibles. Il cible une variété de types de fichiers, Ajouter un “.uaj” extension à eux, qui rend les fichiers inutilisables sans une clé de décryptage.

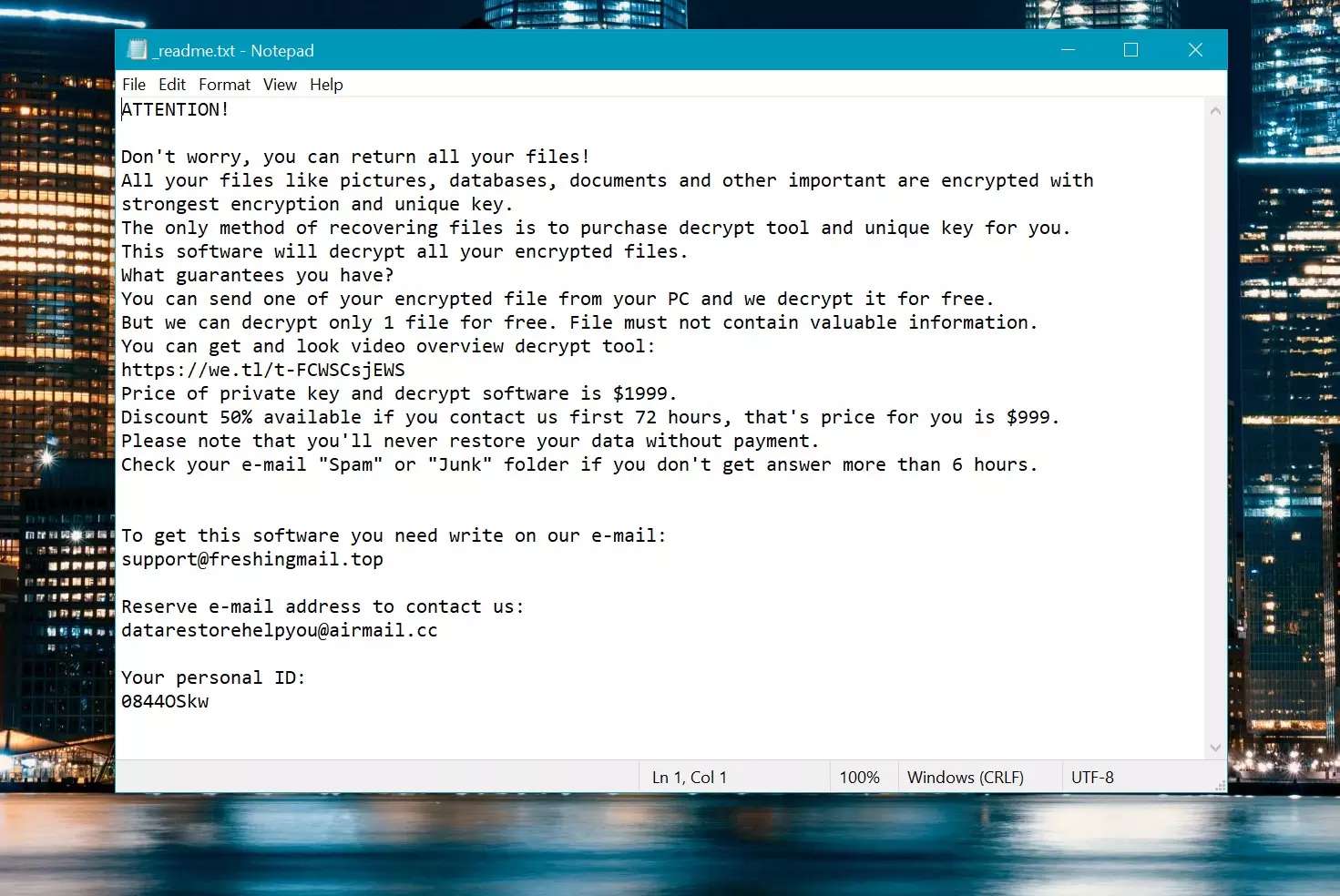

Après avoir infecté un système, UAJS demande une rançon en bitcoin pour le décryptage des fichiers. Les victimes trouvent un “_readme.txt” Guide sur les ordinateurs de bureau et dans les dossiers qui leur enseignent comment effectuer le paiement, Bien que le paiement ne garantit pas la reprise.

Le virus emploie le Algorithme de cryptage Salsa20, qui complique les efforts de décryptage sans la coopération de l'attaquant. Cependant, Si les UAJ ne peuvent pas se connecter à son serveur avant de démarrer le cryptage, il utilise une clé hors ligne standard, Offrir une avenue potentielle pour le décryptage.

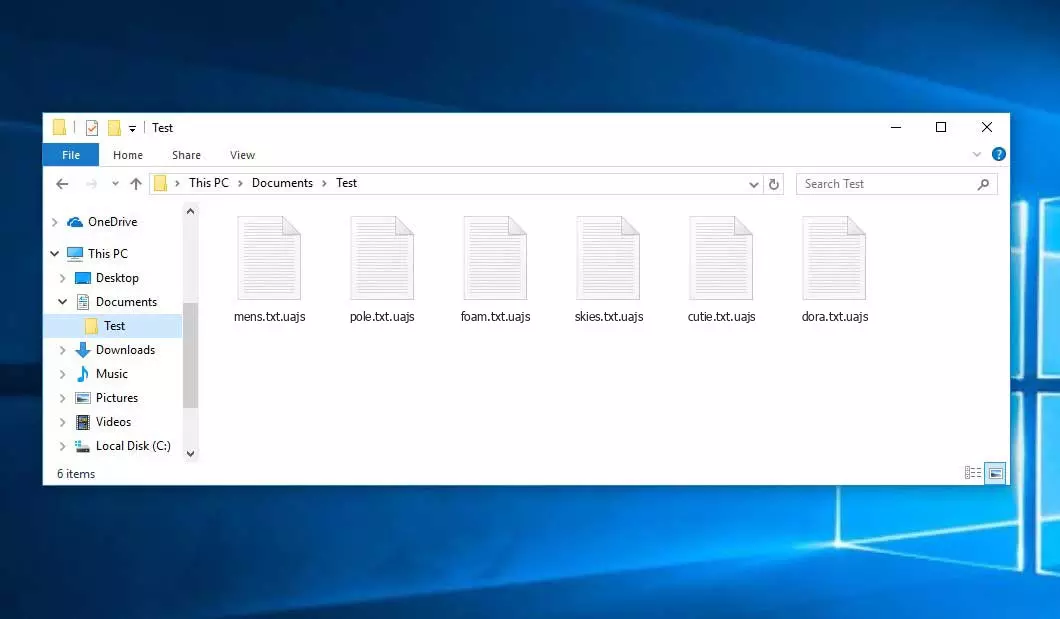

Ci-dessous, Une image montre l'apparition de fichiers cryptés, marqué par le “.uaj” extension:

Ouah – Fichiers cryptés

| Nom | Waouh Virus |

| Famille 1 | STOP/Djvu Ransomware |

| Extension | .uaj |

| Remarque sur les rançongiciels | _readme.txt |

| Une rançon | Depuis $499 à $999 (en Bitcoin) |

| Contact | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Symptômes |

|

| Récupération | Commencez la récupération avec un programme complet analyse antivirus. Bien que tous les fichiers ne soient pas récupérables, notre guide présente plusieurs méthodes potentielles pour retrouver l'accès aux fichiers cryptés. |

Présentation du virus UAJS

UAJS Ransomware exécute un ensemble de procédures sur l'ordinateur d'une victime à l'arrivée. Il lance winupdate.exe comme l'un des processus initiaux, qui affiche une invite de mise à jour Windows frauduleuse pendant l'attaque pour convaincre la victime que leur PC ralentit en raison d'une mise à jour Windows.

Entre-temps, Le ransomware exécute un autre processus (nommé avec 4 Chars aléatoires), qui commence à scanner l'ordinateur pour les fichiers cibles et à les crypter. Il supprime ensuite les copies d'ombre en volume du système en utilisant la commande CMD suivante:

vssadmin.exe supprimer des ombres / tout / silencieux

Une fois supprimé, Il devient impossible de récupérer l'état précédent de l'ordinateur à l'aide de points de restauration du système. Les opérateurs de ransomwares éliminent toutes les approches Windows intégrées qui pourraient aider la victime à restaurer gratuitement des fichiers. En plus, Ils modifient le fichier Hosts Windows en y ajoutant une liste de domaines, les rediriger vers l'IP localhost, ce qui se traduit par une erreur DNS_PROBE_FINISHED_NXDOMAIN lorsque la victime essaie d'ouvrir l'un des sites Web bloqués.

Nous avons observé que le ransomware essaie de restreindre les sites Web de publier divers guides pratiques pour les utilisateurs d'ordinateurs. Clairement, en limitant des domaines spécifiques, Les attaquants tentent d'empêcher les victimes d'accéder aux informations en ligne pertinentes et utiles liées aux attaques de ransomwares. Le virus stocke également deux fichiers .txt sur l'ordinateur de la victime fournissant des informations liées à l'attaque - la clé publique de cette victime et un identifiant personnel, nommé Bowsakkdestx.txt et PersonalId.txt.

Après toutes ces modifications, Le malware ne s'arrête pas. Les variantes de Stop / DJVU déploient souvent le troie de voler par mot de passe vidar sur des systèmes compromis, Une menace avec une vaste liste de capacités, y compris:

- Infiltrant et exécutant des logiciels malveillants sur l'ordinateur de la victime pour obtenir un accès non autorisé.

- Obtention d'un accès non autorisé aux informations d'identification de la caisse de vapeur, Télégramme, et Skype.

- Manipulation et affichage des fichiers sur l'ordinateur de la victime sans leur consentement.

- Voler des portefeuilles de crypto-monnaie du système de la victime.

- Accorder les pirates à distance sur l'ordinateur de la victime à diverses fins malveillantes.

- Extraction d'informations sensibles telles que les cookies du navigateur, Mots de passe enregistrés, et la navigation.

L'algorithme de cryptographie dans le ransomware STOP / DJVU est SALSE20. Donc, Une fois, il crypte vos données avec une clé de décryptage en ligne, Les chances de récupérer vos fichiers deviennent assez basses. Cette clé est unique pour chaque victime, et en trouver un approprié prendrait un temps peu pratique.

La récupération de la clé en ligne d'une autre manière est également presque impossible. Les pirates ont répandu l'infection UAJS sur le serveur où il est stocké. Pour recevoir le code décrypteur, Le paiement doit être $999. Pour les détails de paiement, Les victimes doivent contacter les pirates par e-mail (support@fishmail.top).

Note de rançon: _readme.txt

Comment enlever?

Retirer le virus UAJS avec Gridinsoft Anti-Malware

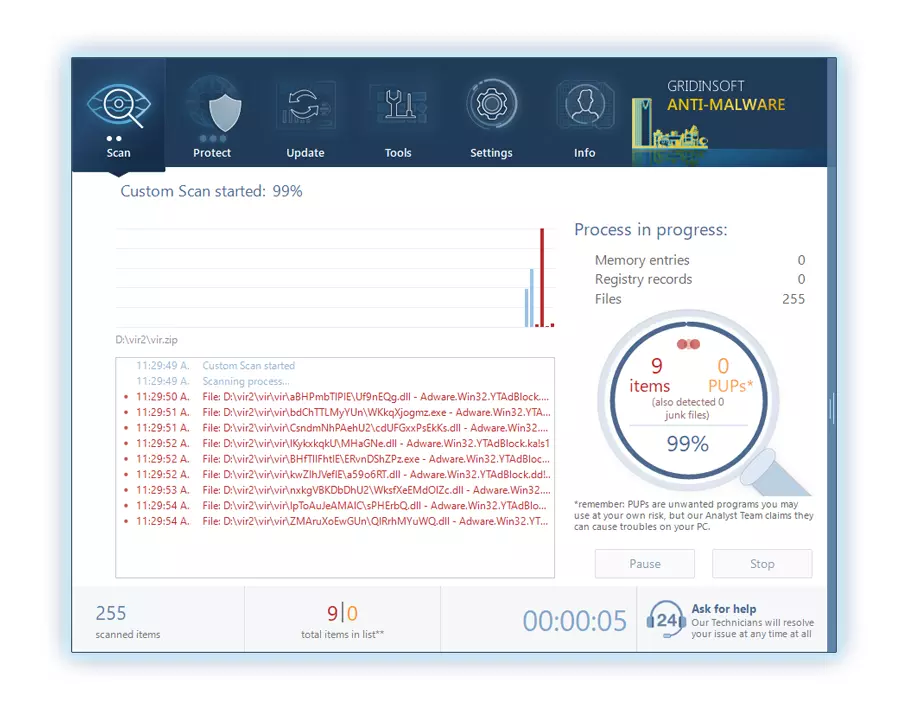

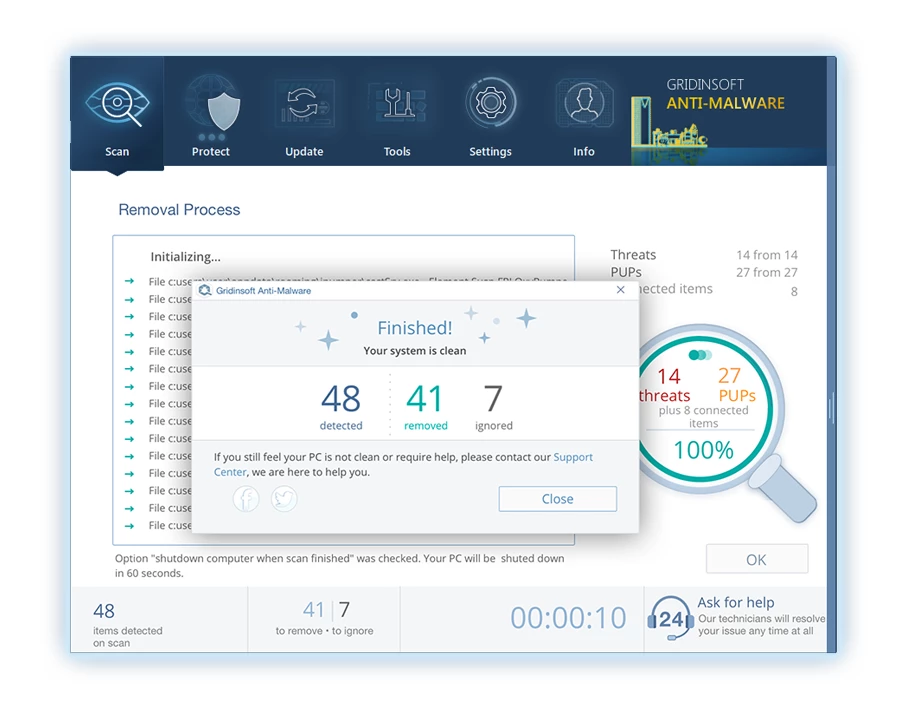

Nous utilisons également ce logiciel sur nos systèmes depuis, et il a toujours réussi à détecter les virus. Il a bloqué les Ransomwares les plus courants comme montré par nos tests avec le logiciel, Et nous vous assurons qu'il peut supprimer le virus UAJS ainsi que d'autres logiciels malveillants qui se cachent sur votre ordinateur.

Pour utiliser Gridinsoft pour supprimer les menaces malveillantes, suivez les étapes ci-dessous:

1. Commencez par télécharger Gridinsoft Anti-Malware, accessible via le bouton bleu ci-dessous ou directement depuis le site officiel grilleinsoft.com.

2.Une fois le fichier d'installation de Gridinsoft (setup-gridinsoft-fix.exe) est téléchargé, exécutez-le en cliquant sur le fichier. Follow the installation setup wizard's instructions diligently.

3. Accéder au "Onglet Numérisation" on the application's start screen and launch a comprehensive "Scan complet" pour examiner l'intégralité de votre ordinateur. Cette analyse inclusive englobe la mémoire, éléments de démarrage, le registre, prestations de service, Conducteurs, et tous les fichiers, s'assurer qu'il détecte les logiciels malveillants cachés dans tous les emplacements possibles.

Sois patient, as the scan duration depends on the number of files and your computer's hardware capabilities. Profitez de ce temps pour vous détendre ou vous occuper d'autres tâches.

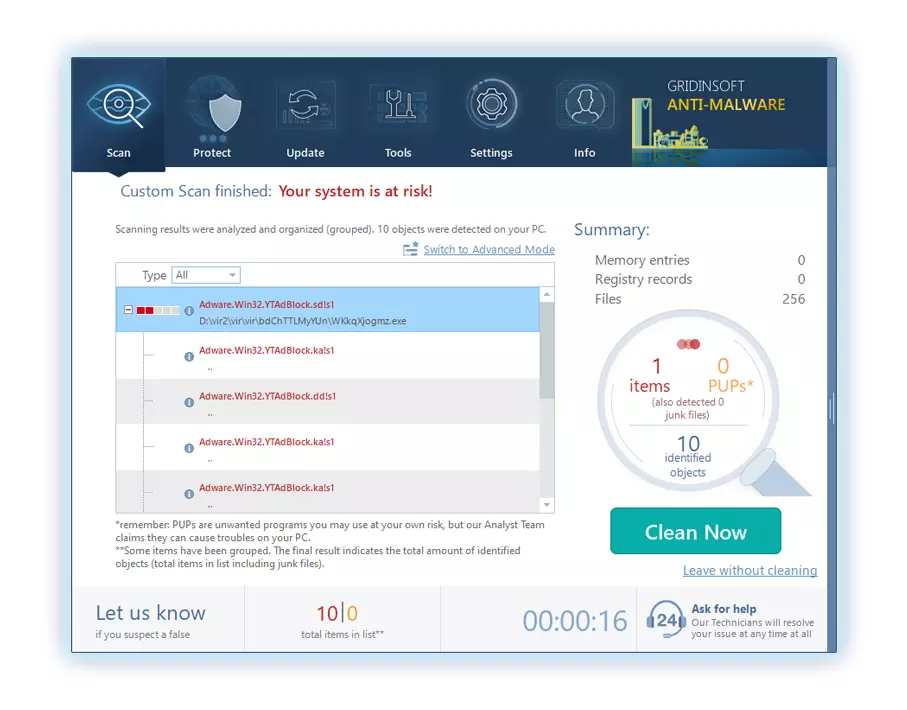

4. Une fois terminé, Anti-Malware présentera un rapport détaillé contenant tous les éléments malveillants et menaces détectés sur votre PC.

5. Sélectionnez tous les éléments identifiés dans le rapport et cliquez en toute confiance sur le "Nettoie maintenant" bouton. Cette action supprimera en toute sécurité les fichiers malveillants de votre ordinateur, les transférer vers la zone de quarantaine sécurisée du programme anti-malware pour éviter toute autre action nuisible.

6. Si vous y êtes invité, redémarrez votre ordinateur pour finaliser la procédure d'analyse complète du système. Cette étape est cruciale pour garantir la suppression complète de toutes les menaces restantes.. Après le redémarrage, Gridinsoft Anti-Malware s'ouvrira et affichera un message confirmant le fin de l'analyse.

N'oubliez pas que Gridinsoft propose un essai gratuit de 6 jours. Cela signifie que vous pouvez profiter gratuitement de la période d'essai pour profiter de tous les avantages du logiciel et prévenir toute future infection par des logiciels malveillants sur votre système.. Embrace this opportunity to fortify your computer's security without any financial commitment.

Guide vidéo

Comment décrypter les fichiers .uajs?

D'abord, essayez de supprimer le “.uaj” extension à partir de quelques gros fichiers, puis en les ouvrant. Ce malware a du mal à chiffrer les fichiers volumineux. Le virus n'a pas réussi à verrouiller le fichier lors de l'accès ou a rencontré un bug et a omis d'ajouter le marqueur de fichier.. Si la taille de vos fichiers dépasse 2 Go, ce dernier scénario est plus probable.

Les criminels ont publié les dernières extensions vers la fin août 2019 après avoir fait plusieurs modifications.

Les modifications apportées par les criminels ont rendu STOPDecrypter non pris en charge, conduisant à son remplacement par Emsisoft Decryptor pour STOP Djvu Ransomware développé par Emsisoft.

- Téléchargez et exécutez l'outil de décryptage: Télécharger outil de décryptage. Assurez-vous d'exécuter l'utilitaire de décryptage en tant qu'administrateur et acceptez les termes de licence qui s'affichent en cliquant sur le bouton “Oui” bouton. En acceptant les termes de la licence.

- Sélectionnez les dossiers pour le décryptage: Le décrypteur, par défaut, sélectionne automatiquement les répertoires sur les lecteurs connectés et réseau pour le décryptage. Utilisez le “Ajouter” bouton pour sélectionner des emplacements supplémentaires. Selon la famille de malwares, les décrypteurs offrent diverses options, que vous pouvez activer ou désactiver dans l'onglet Options. Ci-dessous, vous trouverez une liste détaillée des options actuellement actives.

- Lancez le décryptage en cliquant sur le “Décrypter” Bouton. Après avoir ajouté tous les emplacements souhaités à la liste, clique le “Décrypter” bouton pour démarrer le processus de décryptage. Le décrypteur vous informera une fois le processus de décryptage terminé. Si nécessaire pour la documentation, vous pouvez enregistrer le rapport en cliquant sur le “Enregistrer le journal” bouton. Il est également possible de copier le rapport dans votre presse-papiers pour le coller dans des e-mails ou des messages..

Comment restaurer les fichiers .uajs?

Dans certains cas, le ransomware ne parvient pas à chiffrer vos fichiers…

Le processus de chiffrement des ransomwares UAJS implique le cryptage, créer un duplicata, puis en supprimant (ne pas écraser) le fichier d'origine. Cette suppression signifie que le disque physique ne répertorie plus le fichier dans son système, bien que le fichier original reste sur le disque. Le secteur qui détenait le fichier pourrait encore le contenir, mais comme le système ne le répertorie pas, les nouvelles données peuvent les écraser. Cependant, un logiciel spécial peut récupérer vos fichiers.

Réalisant qu'il s'agissait d'un algorithme en ligne, Je savais que récupérer mes fichiers cryptés était impossible. Mon disque de sauvegarde, connecté pendant l’infection, semblait infecté aussi. Chaque dossier de mon lecteur de sauvegarde semblait crypté. Malgré cela, J'ai réussi à récupérer presque 80% de mon stockage de 2 To.

Examiner les dossiers, J'ai trouvé des notes de rançon dans chacun. En ouvrir certains a révélé que seuls les fichiers ne se trouvant pas dans des sous-dossiers étaient cryptés. Explorer les sous-dossiers d'autres dossiers, J'ai découvert des fichiers non cryptés. Contrairement à mes lecteurs C et D où chaque dossier, y compris les sous-dossiers, a été crypté, les sous-dossiers de mon lecteur de sauvegarde sont enregistrés 80% de mes données.

Je considère que trouver cette faille sur mon disque de sauvegarde est une chance. En plus, J'en ai récupéré un autre 10% de mes données depuis un disque dur sur un autre PC. Ainsi, mon conseil pour utiliser un lecteur de sauvegarde est de créer des sous-dossiers. C'était en partie de la chance, mais aussi malheur que le virus ait frappé lors des transferts de fichiers depuis ma sauvegarde.

J'espère que cette expérience pourra aider d'autres personnes dans des situations similaires.

Jamie NewlandRécupérer les fichiers UAJS avec Photorec

Enregistrement photo, conçu pour la récupération de fichiers à partir de disques endommagés ou d'une suppression accidentelle, prend désormais en charge la restauration 400 types de fichier, Le rendre utile après une attaque UAJS.

D'abord, Télécharger PhotoRec. C'est gratuit, mais le développeur n'offre aucune garantie pour la restauration des fichiers. PhotoRec est fourni avec TestDisk, un autre outil du même développeur, sous le nom TestDisk. Cependant, PhotoRec est inclus dans l'archive.

Pour démarrer PhotoRec, ouvrir le “qphotorec_win.exe” déposer. Aucune installation n'est nécessaire car le programme contient tous les fichiers requis, lui permettant de fonctionner à partir d'une clé USB.

Laissez un commentaire