Was ist das Veza-Virus??

The Veza virus is like a bad magic spell that locks up files on computers so you can’t use them. It changes the names of files by adding “.veza” at the end, which means you can’t open them without a special key.

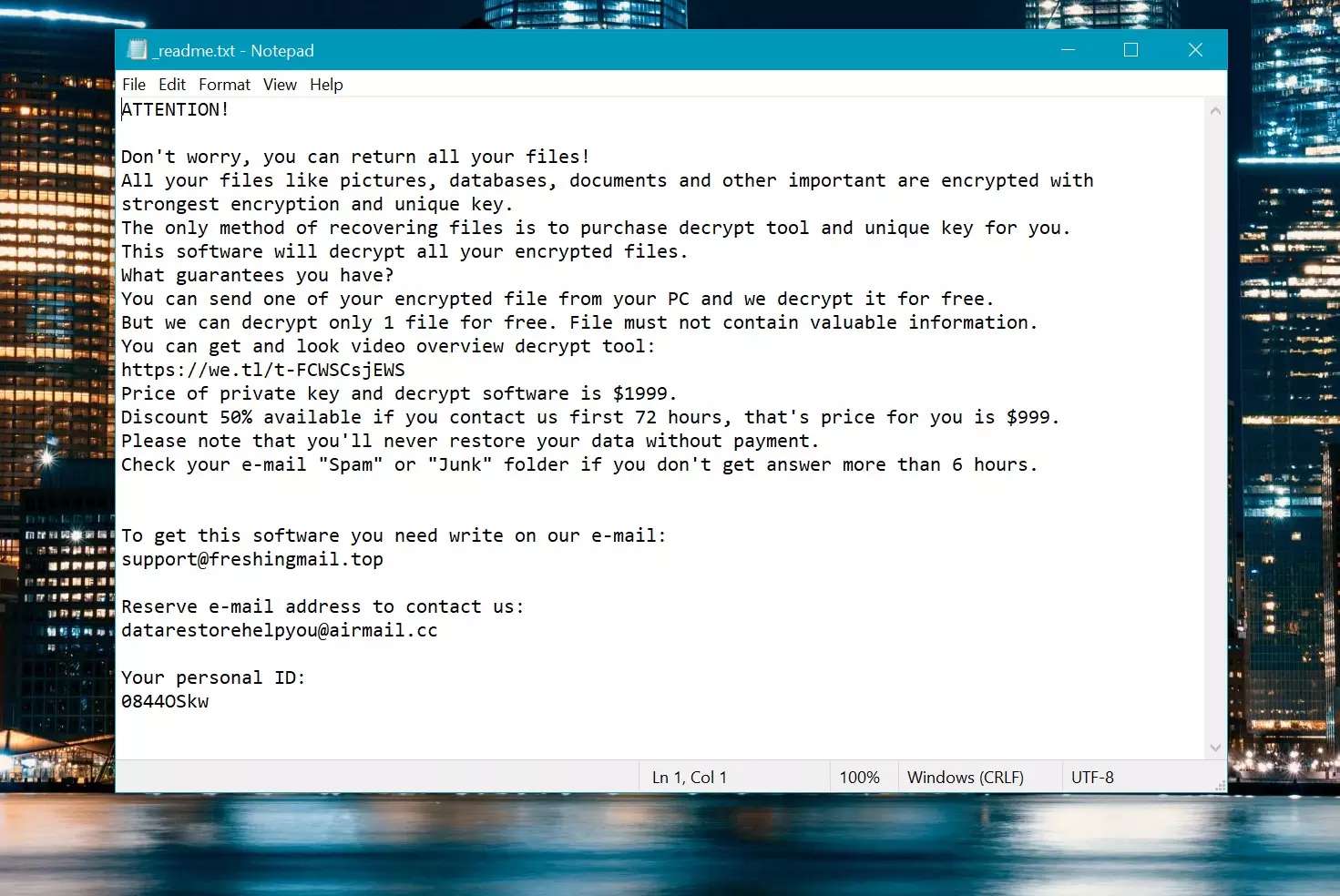

When Veza gets into a computer, it asks for money, paid in Bitcoin, to unlock the files. It leaves a note called “_readme.txt” on the desktop and in folders telling you how to pay the money. But even if you pay, there’s no promise your files will be unlocked.

The virus uses a tricky lock called the Salsa20-Verschlüsselungsalgorithmus that makes it very hard to open the files without the bad guy’s help. But if the Veza virus couldn’t talk to its home base before it locked the files, it uses a simpler lock that might be easier to open.

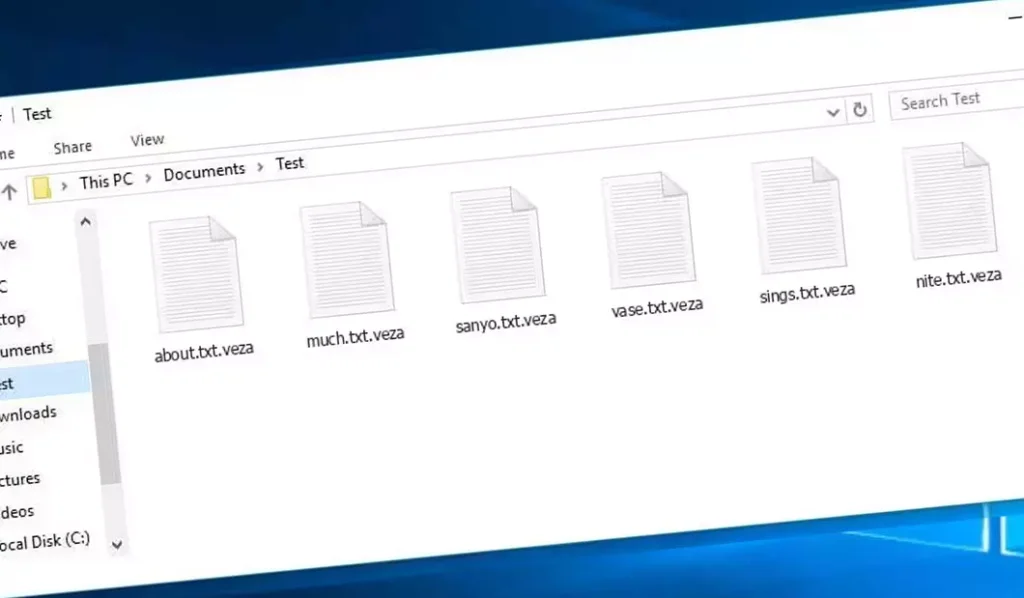

Unten, an image shows what the locked files look like, gekennzeichnet durch die “.veza” Verlängerung:

Encrypted Files by Veza Ransomware

| Name | Veza Virus |

| Familie 1 | STOP/Djvu-Ransomware |

| Verlängerung | .veza |

| Hinweis zu Ransomware | _readme.txt |

| Lösegeld | Aus $499 Zu $999 (in Bitcoins) |

| Kontakt | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Symptome |

|

| Erholung | Beginnen Sie die Genesung mit einer umfassenden Antiviren-Scan. Allerdings sind möglicherweise nicht alle Dateien wiederherstellbar, Unser Leitfaden beschreibt mehrere mögliche Methoden, um wieder Zugriff auf verschlüsselte Dateien zu erhalten. |

Veza Virus Overview

When the Veza virus gets onto a computer, it starts doing a lot of sneaky things. Erste, it pretends to be a Windows update with a fake message from a program called winupdate.exe to trick the computer user into thinking everything is normal.

At the same time, it runs another secret program that starts looking for important files on the computer to lock them up. It also uses a special command:

vssadmin.exe Schatten /All /Quiet löschen

This command stops the computer from being able to go back to how it was before the virus, which means you can’t easily fix what the virus changes.

The virus also messes with a list on the computer that helps it find websites. It changes this list so some websites don’t work anymore, especially sites that could help fix the computer or give advice about the virus. It does this by making the computer think these websites are just on your computer and nowhere else, which isn’t true.

The virus also leaves behind two text files on the computer that have secret codes related to the attack – these are called bowsakkdestx.txt Und PersonalID.txt.

But that’s not all. This virus can also sneak in another bad program called Vidar, which can steal passwords and other private stuff from the computer. Here’s what Vidar can do:

- Put other bad programs on the computer.

- Steal passwords from programs like Steam, Telegramm, und Skype.

- Look at and change files without you knowing.

- Steal digital money wallets.

- Let hackers control the computer from far away.

- Take private info like the websites you visit and your saved passwords.

The Veza virus uses a super tough lock called Salsa20 to keep files locked up. If it locks your files with a special key only it knows, it’s really hard to unlock them again. Each key is different for everyone, making it nearly impossible to guess.

If you want to get the key to unlock your files, the hackers ask for $999. They tell you to email them at (support@fishmail.top) to find out how to pay them.

Lösegeldforderung: _readme.txt

Wie zu entfernen?

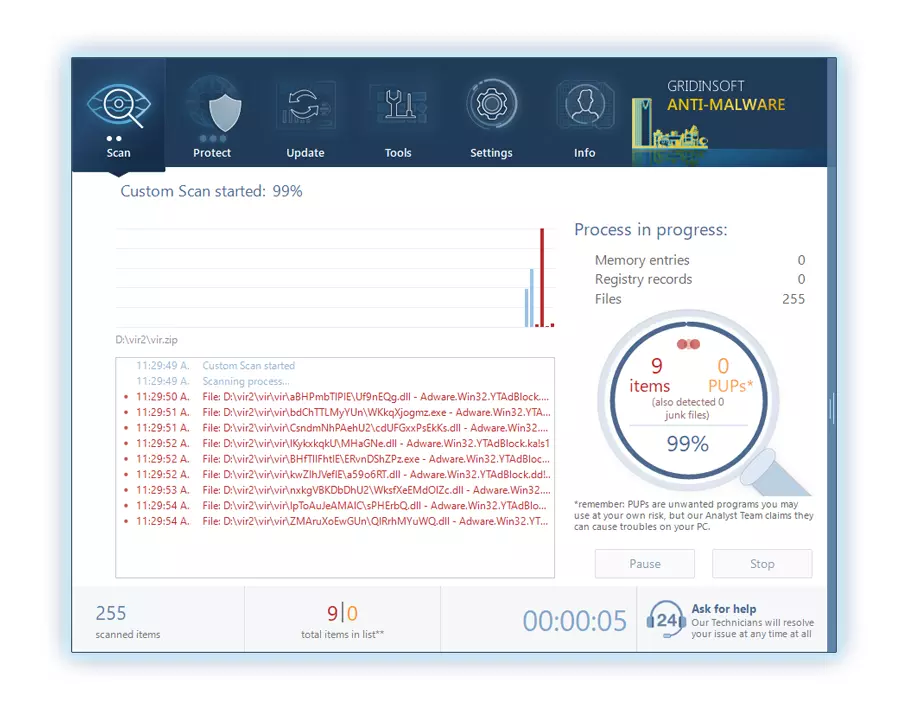

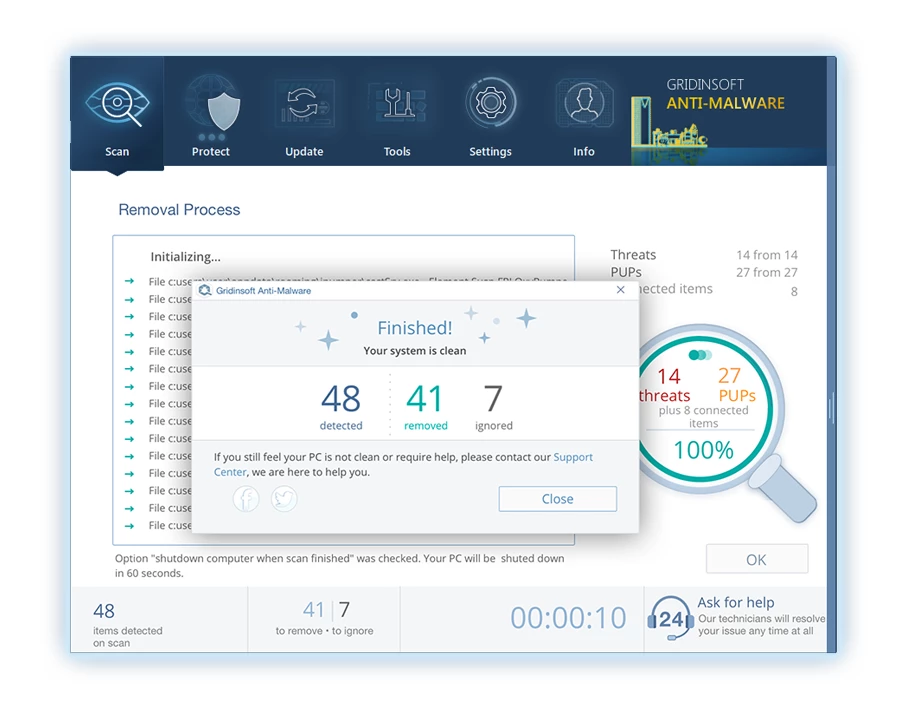

Remove Veza Virus with Gridinsoft Anti-Malware

Seitdem nutzen wir diese Software auch auf unseren Systemen, und es war immer erfolgreich bei der Erkennung von Viren. Es hat die gängigste Ransomware blockiert Das haben unsere Tests gezeigt mit der Software, and we assure you that it can remove Veza Virus as well as other malware hiding on your computer.

So verwenden Sie Gridinsoft zum Entfernen bösartiger Bedrohungen, folgen Sie den unteren Schritten:

1. Beginnen Sie mit dem Herunterladen von Gridinsoft Anti-Malware, zugänglich über den blauen Button unten oder direkt von der offiziellen Website Gridinsoft.com.

2.Einmal die Gridinsoft-Setup-Datei (setup-gridinsoft-fix.exe) wird heruntergeladen, Führen Sie es aus, indem Sie auf die Datei klicken. Follow the installation setup wizard's instructions diligently.

3. Greife auf ... zu "Registerkarte „Scannen“." on the application's start screen and launch a comprehensive "Kompletter Suchlauf" um Ihren gesamten Computer zu untersuchen. Dieser umfassende Scan umfasst den Speicher, Startelemente, die Registrierung, Dienstleistungen, Fahrer, und alle Dateien, Es stellt sicher, dass an allen möglichen Orten versteckte Malware erkannt wird.

Sei geduldig, as the scan duration depends on the number of files and your computer's hardware capabilities. Nutzen Sie diese Zeit, um sich zu entspannen oder sich anderen Aufgaben zu widmen.

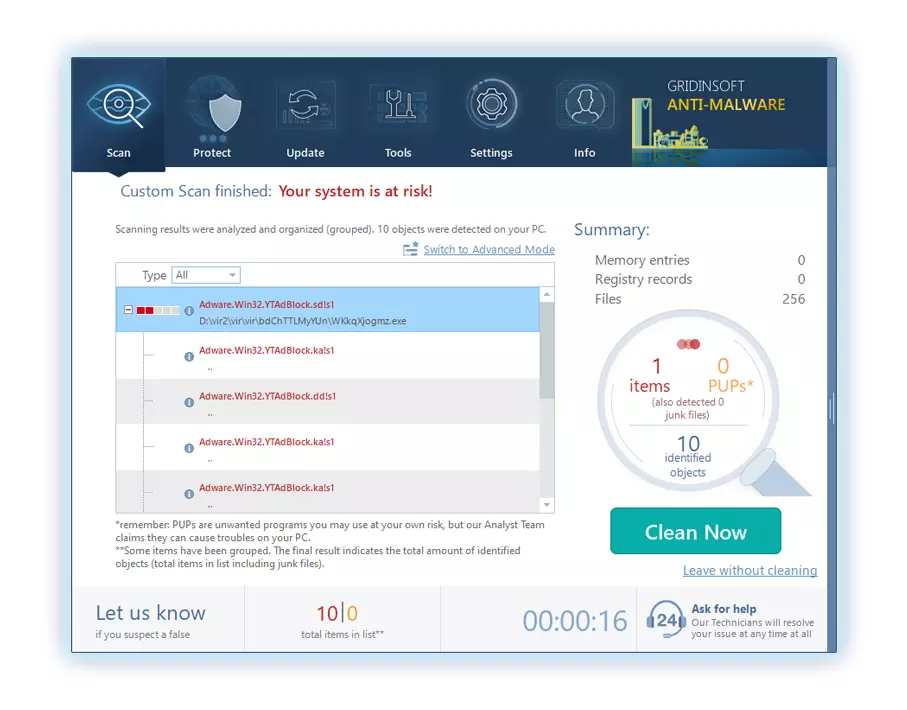

4. Nach Fertigstellung, Anti-Malware erstellt einen detaillierten Bericht mit allen erkannten schädlichen Elementen und Bedrohungen auf Ihrem PC.

5. Wählen Sie alle identifizierten Elemente aus dem Bericht aus und klicken Sie sicher auf "Jetzt säubern" Taste. Durch diese Aktion werden die schädlichen Dateien sicher von Ihrem Computer entfernt, Übertragen Sie sie in die sichere Quarantänezone des Anti-Malware-Programms, um weitere schädliche Aktionen zu verhindern.

6. Wenn aufgefordert, Starten Sie Ihren Computer neu, um den vollständigen Systemscanvorgang abzuschließen. Dieser Schritt ist entscheidend, um eine gründliche Entfernung aller verbleibenden Bedrohungen sicherzustellen. Nach dem Neustart, Gridinsoft Anti-Malware wird geöffnet und zeigt eine Bestätigungsmeldung an Abschluss des Scans.

Denken Sie daran, dass Gridinsoft eine 6-tägige kostenlose Testversion anbietet. Das bedeutet, dass Sie den Testzeitraum kostenlos nutzen können, um alle Vorteile der Software zu nutzen und zukünftige Malware-Infektionen auf Ihrem System zu verhindern. Embrace this opportunity to fortify your computer's security without any financial commitment.

Videoanleitung

How To Decrypt .veza Files?

Erste, Versuchen Sie, das zu löschen “.veza” Erweiterung aus ein paar großen Dateien und öffnen Sie sie dann. Diese Malware hat Probleme mit der Verschlüsselung großer Dateien. The virus either failed to lock the file upon access or encountered a bug and omitted adding the file marker. Wenn Ihre Dateien eine Größe von mehr als 2 GB haben, Letzteres Szenario ist wahrscheinlicher.

Kriminelle veröffentlichten die neuesten Erweiterungen etwa Ende August 2019 nach mehreren Änderungen.

Die von den Kriminellen vorgenommenen Änderungen führten dazu, dass STOPDecrypter nicht mehr unterstützt wurde, Dies führte zu seinem Ersatz durch den von Emsisoft entwickelten Emsisoft Decryptor für STOP Djvu Ransomware.

- Laden Sie das Entschlüsselungstool herunter und führen Sie es aus: Herunterladen Entschlüsselungstool. Stellen Sie sicher, dass Sie das Entschlüsselungsdienstprogramm als Administrator ausführen und den Lizenzbedingungen zustimmen, die durch Klicken auf angezeigt werden “Ja” Taste. Beim Akzeptieren der Lizenzbedingungen.

- Wählen Sie Ordner zur Entschlüsselung aus: Der Entschlüsseler, standardmäßig, wählt automatisch Verzeichnisse auf verbundenen Laufwerken und Netzwerklaufwerken zur Entschlüsselung aus. Benutzen Sie die “Hinzufügen” Klicken Sie auf die Schaltfläche, um weitere Standorte auszuwählen. Abhängig von der Malware-Familie, Entschlüsseler bieten verschiedene Optionen, die Sie auf der Registerkarte „Optionen“ ein- oder ausschalten können. Unten, Sie finden eine detaillierte Liste der aktuell aktiven Optionen.

- Starten Sie die Entschlüsselung, indem Sie auf klicken “Entschlüsseln” Taste. Nachdem Sie alle gewünschten Orte zur Liste hinzugefügt haben, drücke den “Entschlüsseln” Klicken Sie auf die Schaltfläche, um den Entschlüsselungsvorgang zu starten. Der Entschlüsseler informiert Sie über den Abschluss des Entschlüsselungsvorgangs. Bei Bedarf zur Dokumentation, Sie können den Bericht speichern, indem Sie auf klicken “Protokoll speichern” Taste. Es ist auch möglich, den Bericht in Ihre Zwischenablage zu kopieren, um ihn in E-Mails oder Nachrichten einzufügen.

How to Restore .veza Files?

In some case, Ransomware kann Ihre Dateien nicht verschlüsseln…

The Veza ransomware encryption process involves encrypting each file byte-by-byte, ein Duplikat erstellen, und dann löschen (nicht überschreiben) die Originaldatei. Diese Löschung bedeutet, dass die physische Festplatte die Datei nicht mehr in ihrem System auflistet, obwohl die Originaldatei auf dem Laufwerk verbleibt. Der Sektor, in dem sich die Datei befand, könnte sie noch enthalten, aber da das System es nicht auflistet, Neue Daten können es überschreiben. Jedoch, Spezielle Software kann Ihre Dateien wiederherstellen.

Mir wurde klar, dass es sich um einen Online-Algorithmus handelte, Ich wusste, dass es unmöglich war, meine verschlüsselten Dateien wiederherzustellen. Mein Backup-Laufwerk, während der Infektion verbunden, schien ebenfalls infiziert zu sein. Jeder Ordner auf meinem Sicherungslaufwerk schien verschlüsselt zu sein. Trotz dieses, Es gelang mir, mich fast zu erholen 80% meines 2 TB Speichers.

Untersuchen der Ordner, Ich habe in jedem Lösegeldscheine gefunden. Beim Öffnen einiger Dateien stellte sich heraus, dass nur Dateien, die sich nicht in Unterordnern befanden, verschlüsselt waren. Delving into subfolders on other folders, Ich habe unverschlüsselte Dateien entdeckt. Im Gegensatz zu meinen Laufwerken C und D, wo jeder Ordner, inklusive Unterordner, wurde verschlüsselt, Die Unterordner meines Backup-Laufwerks wurden gespeichert 80% meiner Daten.

Ich halte es für ein Glücksfall, diese Lücke auf meinem Backup-Laufwerk zu finden. Zusätzlich, Ich habe noch einen gefunden 10% meiner Daten von einer Festplatte auf einem anderen PC. Daher, Mein Rat für die Verwendung eines Backup-Laufwerks ist, Unterordner zu erstellen. Zum Teil war es Glück, aber auch das Unglück, dass der Virus während der Dateiübertragung von meinem Backup aufgefallen ist.

Ich hoffe, dass diese Erfahrung anderen in ähnlichen Schwierigkeiten helfen kann.

Jamie NewlandRecover Your Files with PhotoRec

PhotoRec, Entwickelt für die Wiederherstellung von Dateien von beschädigten Festplatten oder versehentlichem Löschen, Unterstützt jetzt die Wiederherstellung 400 Datentypen, making it useful after a Veza attack.

Erste, Laden Sie PhotoRec herunter. Es ist kostenlos, Der Entwickler bietet jedoch keine Garantie für die Dateiwiederherstellung. PhotoRec wird mit TestDisk geliefert, ein anderes Tool vom gleichen Entwickler, unter dem Namen TestDisk. Jedoch, PhotoRec ist im Archiv enthalten.

Um PhotoRec zu starten, öffne das “qphotorec_win.exe” Datei. Es ist keine Installation erforderlich, da das Programm alle erforderlichen Dateien enthält, sodass es von einem USB-Laufwerk ausgeführt werden kann.

Hinterlasse einen Kommentar