Was ist der QEPI-Virus??

QEPI ist eine Art STOP/Djvu-Ransomware, verschlüsselt Dateien auf Computern, sie unzugänglich machen. Es zielt auf eine Vielzahl von Dateitypen ab, Anhängen von a “.genäht” Erweiterung zu ihnen, Dadurch werden die Dateien ohne einen Entschlüsselungsschlüssel unbrauchbar.

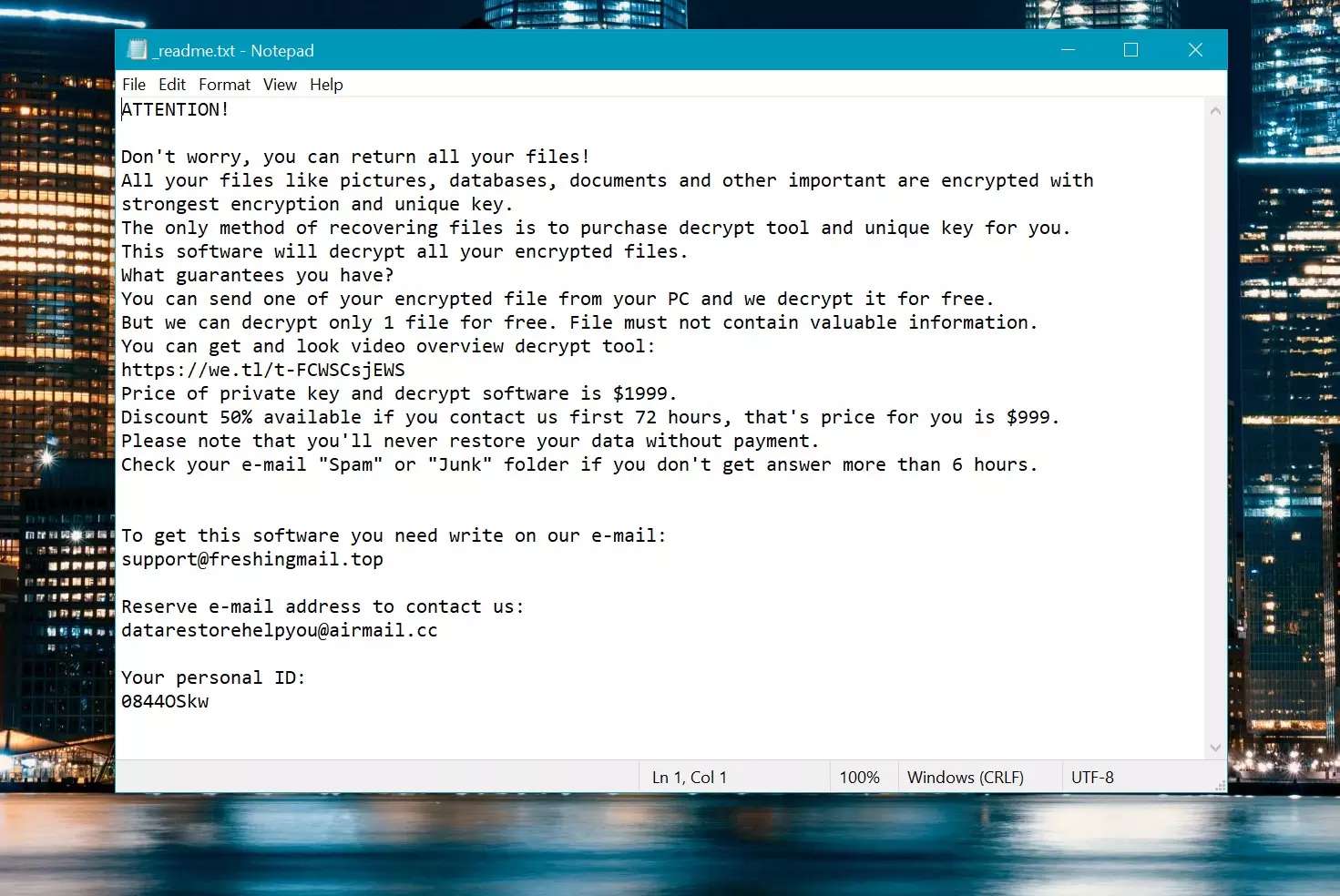

Nach der Infektion eines Systems, Qepi demands a ransom in Bitcoin for decrypting files. Opfer finden a “_readme.txt” Auf Desktops und in Ordnern finden Sie eine Anleitung, die ihnen erklärt, wie sie die Zahlung durchführen, Die Zahlung garantiert jedoch keine Rückerstattung.

Der Virus nutzt die Salsa20-Verschlüsselungsalgorithmus, was die Entschlüsselungsbemühungen ohne die Mitarbeit des Angreifers erschwert. Jedoch, if Qepi cannot connect to its server before starting the encryption, Es wird ein Standard-Offline-Schlüssel verwendet, bietet eine potenzielle Möglichkeit zur Entschlüsselung.

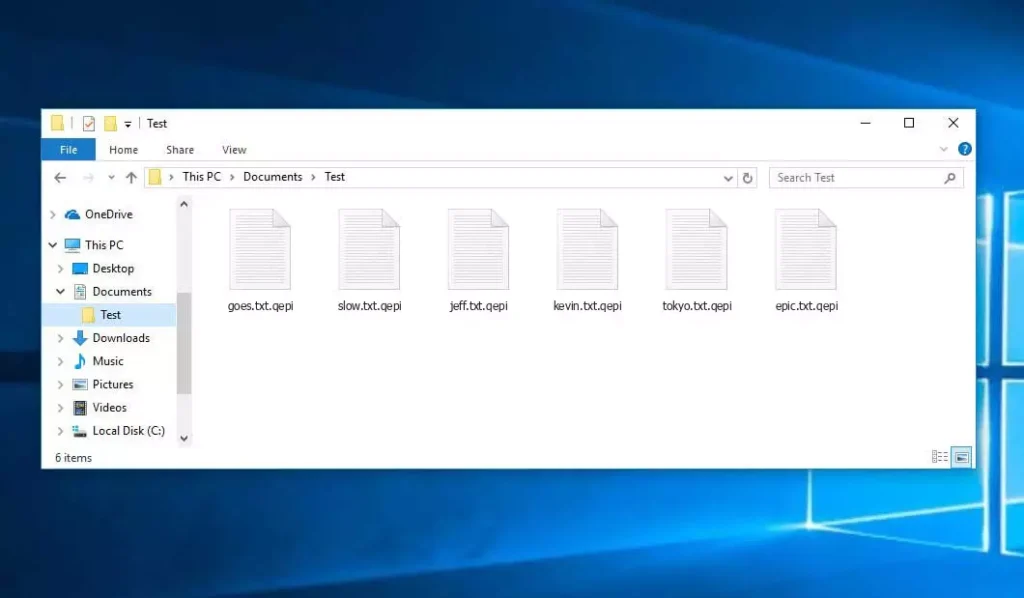

Unten, Ein Bild zeigt das Erscheinungsbild verschlüsselter Dateien, gekennzeichnet durch die “.genäht” Verlängerung:

Qepi ransomware: Infizierter PC

| Name | Qepi Virus |

| Familie 1 | STOP/Djvu-Ransomware |

| Verlängerung | .genäht |

| Hinweis zu Ransomware | _readme.txt |

| Lösegeld | Aus $499 Zu $999 (in Bitcoins) |

| Kontakt | support@freshingmail.top, datarestorehelpyou@airmail.cc |

| Symptome |

|

| Erholung | Beginnen Sie die Genesung mit einer umfassenden Antiviren-Scan. Allerdings sind möglicherweise nicht alle Dateien wiederherstellbar, Unser Leitfaden beschreibt mehrere mögliche Methoden, um wieder Zugriff auf verschlüsselte Dateien zu erhalten. |

Qepi Virus Overview

Qepi ransomware executes a set of procedures on a victim’s computer upon arrival. Es startet winupdate.exe als einen der ersten Prozesse, Dadurch wird während des Angriffs eine betrügerische Windows-Update-Eingabeaufforderung angezeigt, um das Opfer davon zu überzeugen, dass sein PC aufgrund eines Windows-Updates langsamer wird.

In der Zwischenzeit, Die Ransomware führt einen anderen Prozess aus (benannt mit 4 zufällige Zeichen), Dadurch wird der Computer nach Zieldateien durchsucht und diese verschlüsselt. Anschließend werden Volumenschattenkopien mithilfe des folgenden CMD-Befehls vom System entfernt:

vssadmin.exe Schatten /All /Quiet löschen

Einmal entfernt, Es wird unmöglich, den vorherigen Zustand des Computers mithilfe von Systemwiederherstellungspunkten wiederherzustellen. Die Ransomware-Betreiber eliminieren alle integrierten Windows-Ansätze, die dem Opfer helfen könnten, Dateien kostenlos wiederherzustellen. Zusätzlich, Sie ändern die Windows-HOSTS-Datei, indem sie ihr eine Liste von Domänen hinzufügen, Umleitung auf die Localhost-IP, Dies führt zu einem DNS_PROBE_FINISHED_NXDOMAIN-Fehler, wenn das Opfer versucht, eine der blockierten Websites zu öffnen.

Wir haben beobachtet, dass die Ransomware versucht, Websites daran zu hindern, verschiedene Anleitungen für Computerbenutzer zu veröffentlichen. Deutlich, durch die Einschränkung bestimmter Domänen, Die Angreifer versuchen, die Opfer daran zu hindern, auf relevante und hilfreiche Online-Informationen im Zusammenhang mit Ransomware-Angriffen zuzugreifen. Der Virus speichert außerdem zwei TXT-Dateien auf dem Computer des Opfers, die angriffsbezogene Informationen enthalten – den öffentlichen Schlüssel dieses Opfers und eine persönliche ID, genannt bowsakkdestx.txt Und PersonalID.txt.

Nach all diesen Modifikationen, Die Malware hört nicht auf. Varianten von STOP/DJVU setzen häufig den Passwort-Stehlen-Trojaner Vidar auf kompromittierten Systemen ein, eine Bedrohung mit einer riesigen Liste von Fähigkeiten, einschließlich:

- Das Einschleusen und Ausführen von Schadsoftware auf dem Computer des Opfers, um sich unbefugten Zugriff zu verschaffen.

- Sich unbefugten Zugriff auf die Anmeldedaten von Steam verschaffen, Telegramm, und Skype.

- Manipulieren und Anzeigen von Dateien auf dem Computer des Opfers ohne dessen Zustimmung.

- Diebstahl von Kryptowährungs-Wallets aus dem System des Opfers.

- Gewährung der Fernkontrolle über den Computer des Opfers an Hacker für verschiedene böswillige Zwecke.

- Extrahieren sensibler Informationen wie Browser-Cookies, gespeicherte Passwörter, und Browserverlauf.

Der Kryptografiealgorithmus in der STOP/Djvu-Ransomware ist Salse20. Also, Sobald Ihre Daten mit einem Online-Entschlüsselungsschlüssel verschlüsselt werden, Die Chancen, Ihre Dateien zurückzubekommen, sind sehr gering. Dieser Schlüssel ist für jedes Opfer einzigartig, und die Suche nach einer geeigneten Lösung würde unpraktisch viel Zeit in Anspruch nehmen.

Auch ein anderweitiger Abruf des Online-Schlüssels ist nahezu unmöglich. The hackers spread the Qepi infection on the server where it is stored. Um den Entschlüsselungscode zu erhalten, die Zahlung sollte sein $999. Für Zahlungsdetails, Die Opfer müssen die Hacker per E-Mail kontaktieren (support@fishmail.top).

Lösegeldforderung: _readme.txt

Wie zu entfernen?

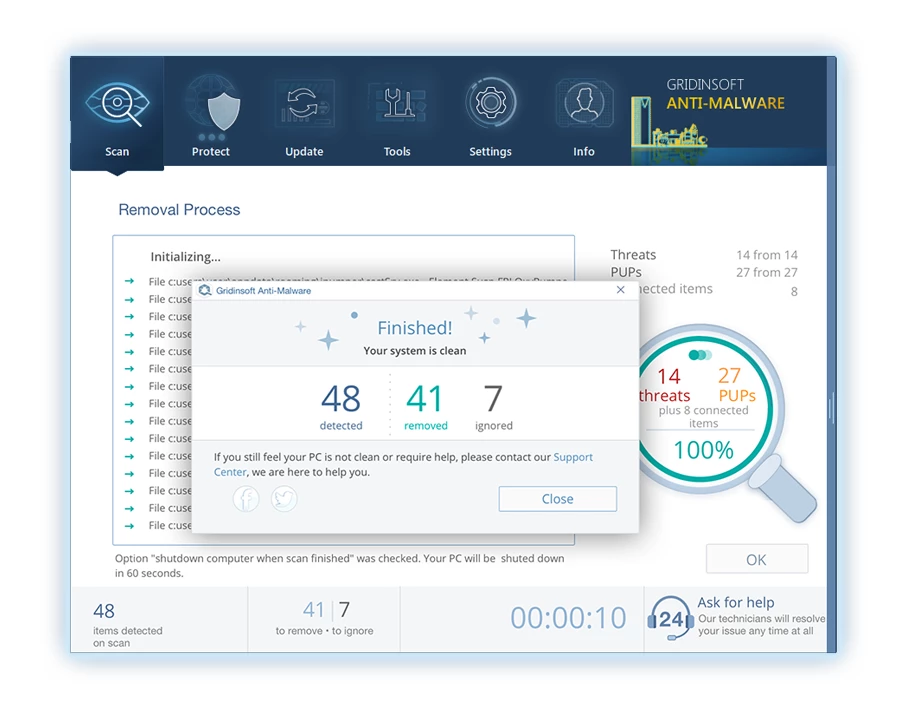

Remove Qepi Virus with Gridinsoft Anti-Malware

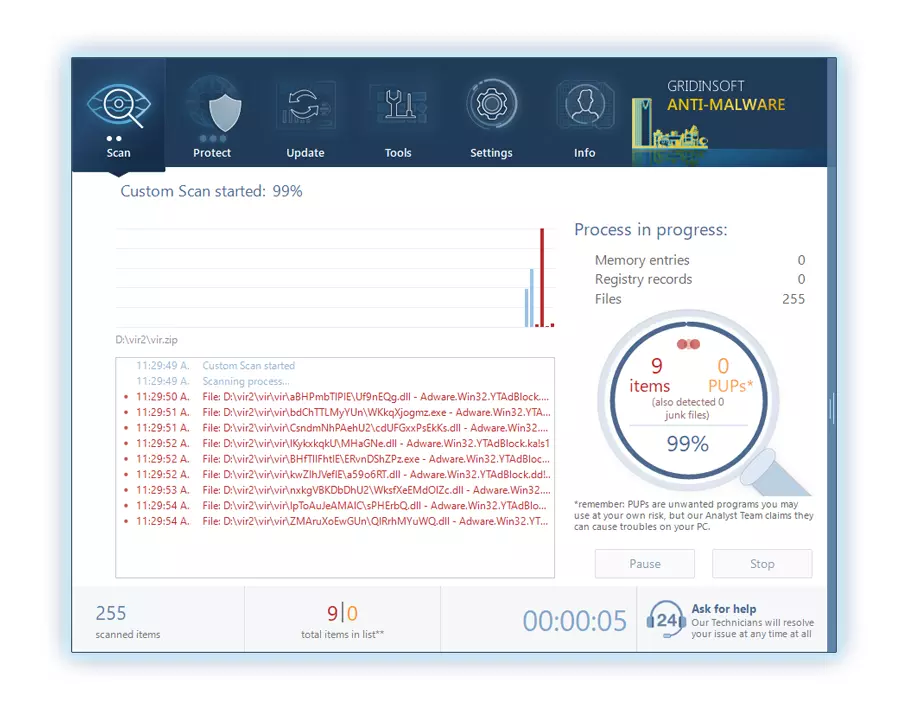

Seitdem nutzen wir diese Software auch auf unseren Systemen, und es war immer erfolgreich bei der Erkennung von Viren. Es hat die gängigste Ransomware blockiert Das haben unsere Tests gezeigt mit der Software, and we assure you that it can remove Qepi Virus as well as other malware hiding on your computer.

So verwenden Sie Gridinsoft zum Entfernen bösartiger Bedrohungen, folgen Sie den unteren Schritten:

1. Beginnen Sie mit dem Herunterladen von Gridinsoft Anti-Malware, zugänglich über den blauen Button unten oder direkt von der offiziellen Website Gridinsoft.com.

2.Einmal die Gridinsoft-Setup-Datei (setup-gridinsoft-fix.exe) wird heruntergeladen, Führen Sie es aus, indem Sie auf die Datei klicken. Follow the installation setup wizard's instructions diligently.

3. Greife auf ... zu "Registerkarte „Scannen“." on the application's start screen and launch a comprehensive "Kompletter Suchlauf" um Ihren gesamten Computer zu untersuchen. Dieser umfassende Scan umfasst den Speicher, Startelemente, die Registrierung, Dienstleistungen, Fahrer, und alle Dateien, Es stellt sicher, dass an allen möglichen Orten versteckte Malware erkannt wird.

Sei geduldig, as the scan duration depends on the number of files and your computer's hardware capabilities. Nutzen Sie diese Zeit, um sich zu entspannen oder sich anderen Aufgaben zu widmen.

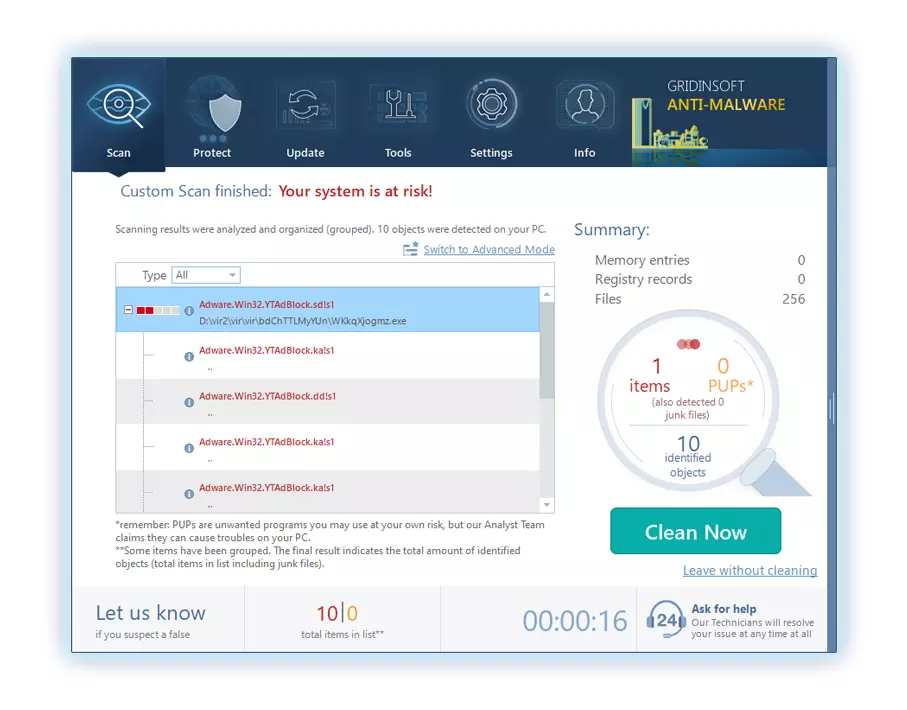

4. Nach Fertigstellung, Anti-Malware erstellt einen detaillierten Bericht mit allen erkannten schädlichen Elementen und Bedrohungen auf Ihrem PC.

5. Wählen Sie alle identifizierten Elemente aus dem Bericht aus und klicken Sie sicher auf "Jetzt säubern" Taste. Durch diese Aktion werden die schädlichen Dateien sicher von Ihrem Computer entfernt, Übertragen Sie sie in die sichere Quarantänezone des Anti-Malware-Programms, um weitere schädliche Aktionen zu verhindern.

6. Wenn aufgefordert, Starten Sie Ihren Computer neu, um den vollständigen Systemscanvorgang abzuschließen. Dieser Schritt ist entscheidend, um eine gründliche Entfernung aller verbleibenden Bedrohungen sicherzustellen. Nach dem Neustart, Gridinsoft Anti-Malware wird geöffnet und zeigt eine Bestätigungsmeldung an Abschluss des Scans.

Denken Sie daran, dass Gridinsoft eine 6-tägige kostenlose Testversion anbietet. Das bedeutet, dass Sie den Testzeitraum kostenlos nutzen können, um alle Vorteile der Software zu nutzen und zukünftige Malware-Infektionen auf Ihrem System zu verhindern. Embrace this opportunity to fortify your computer's security without any financial commitment.

Videoanleitung

How To Decrypt .qepi Files?

Erste, Versuchen Sie, das zu löschen “.genäht” Erweiterung aus ein paar großen Dateien und öffnen Sie sie dann. Diese Malware hat Probleme mit der Verschlüsselung großer Dateien. Entweder konnte der Virus die Datei beim Zugriff nicht sperren oder es ist ein Fehler aufgetreten und es wurde versäumt, die Dateimarkierung hinzuzufügen. Wenn Ihre Dateien eine Größe von mehr als 2 GB haben, Letzteres Szenario ist wahrscheinlicher.

Kriminelle veröffentlichten die neuesten Erweiterungen etwa Ende August 2019 nach mehreren Änderungen.

Die von den Kriminellen vorgenommenen Änderungen führten dazu, dass STOPDecrypter nicht mehr unterstützt wurde, Dies führte zu seinem Ersatz durch den von Emsisoft entwickelten Emsisoft Decryptor für STOP Djvu Ransomware.

- Laden Sie das Entschlüsselungstool herunter und führen Sie es aus: Herunterladen Entschlüsselungstool. Stellen Sie sicher, dass Sie das Entschlüsselungsdienstprogramm als Administrator ausführen und den Lizenzbedingungen zustimmen, die durch Klicken auf angezeigt werden “Ja” Taste. Beim Akzeptieren der Lizenzbedingungen.

- Wählen Sie Ordner zur Entschlüsselung aus: Der Entschlüsseler, standardmäßig, wählt automatisch Verzeichnisse auf verbundenen Laufwerken und Netzwerklaufwerken zur Entschlüsselung aus. Benutzen Sie die “Hinzufügen” Klicken Sie auf die Schaltfläche, um weitere Standorte auszuwählen. Abhängig von der Malware-Familie, Entschlüsseler bieten verschiedene Optionen, die Sie auf der Registerkarte „Optionen“ ein- oder ausschalten können. Unten, Sie finden eine detaillierte Liste der aktuell aktiven Optionen.

- Starten Sie die Entschlüsselung, indem Sie auf klicken “Entschlüsseln” Taste. Nachdem Sie alle gewünschten Orte zur Liste hinzugefügt haben, drücke den “Entschlüsseln” Klicken Sie auf die Schaltfläche, um den Entschlüsselungsvorgang zu starten. Der Entschlüsseler informiert Sie über den Abschluss des Entschlüsselungsvorgangs. Bei Bedarf zur Dokumentation, Sie können den Bericht speichern, indem Sie auf klicken “Protokoll speichern” Taste. Es ist auch möglich, den Bericht in Ihre Zwischenablage zu kopieren, um ihn in E-Mails oder Nachrichten einzufügen.

How to Restore .qepi Files?

In manchen Fällen, Ransomware kann Ihre Dateien nicht verschlüsseln…

The Qepi ransomware encryption process involves encrypting each file byte-by-byte, ein Duplikat erstellen, und dann löschen (nicht überschreiben) die Originaldatei. Diese Löschung bedeutet, dass die physische Festplatte die Datei nicht mehr in ihrem System auflistet, obwohl die Originaldatei auf dem Laufwerk verbleibt. Der Sektor, in dem sich die Datei befand, könnte sie noch enthalten, aber da das System es nicht auflistet, Neue Daten können es überschreiben. Jedoch, Spezielle Software kann Ihre Dateien wiederherstellen.

Mir wurde klar, dass es sich um einen Online-Algorithmus handelte, Ich wusste, dass es unmöglich war, meine verschlüsselten Dateien wiederherzustellen. Mein Backup-Laufwerk, während der Infektion verbunden, schien ebenfalls infiziert zu sein. Jeder Ordner auf meinem Sicherungslaufwerk schien verschlüsselt zu sein. Trotz dieses, Es gelang mir, mich fast zu erholen 80% meines 2 TB Speichers.

Untersuchen der Ordner, Ich habe in jedem Lösegeldscheine gefunden. Beim Öffnen einiger Dateien stellte sich heraus, dass nur Dateien, die sich nicht in Unterordnern befanden, verschlüsselt waren. Durchsuchen von Unterordnern in anderen Ordnern, Ich habe unverschlüsselte Dateien entdeckt. Im Gegensatz zu meinen Laufwerken C und D, wo jeder Ordner, inklusive Unterordner, wurde verschlüsselt, Die Unterordner meines Backup-Laufwerks wurden gespeichert 80% meiner Daten.

Ich halte es für ein Glücksfall, diese Lücke auf meinem Backup-Laufwerk zu finden. Zusätzlich, Ich habe noch einen gefunden 10% meiner Daten von einer Festplatte auf einem anderen PC. Daher, Mein Rat für die Verwendung eines Backup-Laufwerks ist, Unterordner zu erstellen. Zum Teil war es Glück, aber auch das Unglück, dass der Virus während der Dateiübertragung von meinem Backup aufgefallen ist.

Ich hoffe, dass diese Erfahrung anderen in ähnlichen Schwierigkeiten helfen kann.

Jamie NewlandRecover Qepi Files with PhotoRec

PhotoRec, Entwickelt für die Wiederherstellung von Dateien von beschädigten Festplatten oder versehentlichem Löschen, Unterstützt jetzt die Wiederherstellung 400 Datentypen, making it useful after a Qepi attack.

Erste, Laden Sie PhotoRec herunter. Es ist kostenlos, Der Entwickler bietet jedoch keine Garantie für die Dateiwiederherstellung. PhotoRec wird mit TestDisk geliefert, ein anderes Tool vom gleichen Entwickler, unter dem Namen TestDisk. Jedoch, PhotoRec ist im Archiv enthalten.

Um PhotoRec zu starten, öffne das “qphotorec_win.exe” Datei. Es ist keine Installation erforderlich, da das Programm alle erforderlichen Dateien enthält, sodass es von einem USB-Laufwerk ausgeführt werden kann.

Hinterlasse einen Kommentar